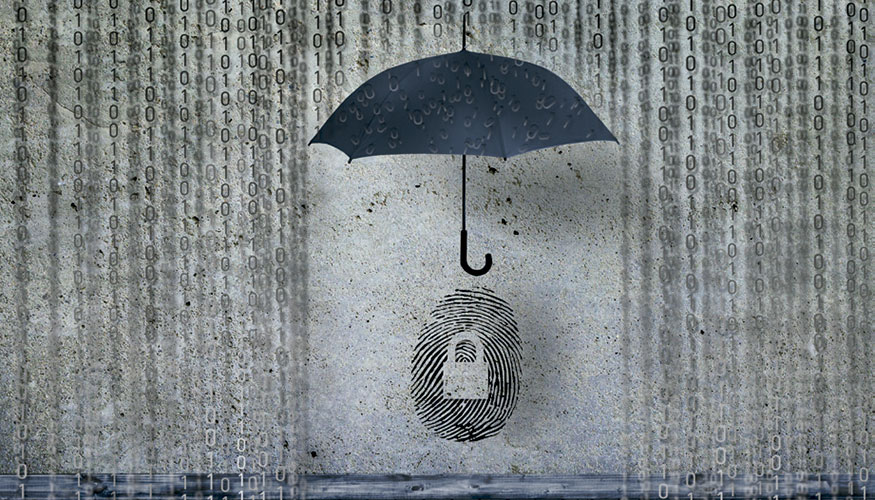

Qué son los ataques ‘Living off the Land’ y cómo pueden combatirlos las empresas

Además del uso de métodos más conocidos popularmente como es el phishing, los hackers han encontrado fórmulas más sofisticadas para aprovechar los elementos que ya se encuentran en los sistemas y pasar más desapercibidos. Este tipo de ataques están en auge, y son conocidos por hacer uso de técnicas “Living off the Land”, con las cuales se sirven de las puertas de entrada que ya existen para no necesitar desarrollar archivos maliciosos desde cero.

Así pues, los ataques LotL entran en los sistemas de las organizaciones a través de programas confiables que no vayan a despertar ninguna sospecha, e introduciendo en ellos códigos maliciosos. Con esta táctica consiguen varias cosas, como, por ejemplo, ser capaces de eludir los sistemas de protección tradicional, entrando de manera segura en el sistema e incluso pasando varios meses en él sin activar alarmas, o que la identificación de su procedencia sea mucho más compleja.

Asistimos, por tanto, al incremento de un tipo de ataque que se aprovecha de software ya instalado, legítimo, que puede ser parte del sistema operativo, o de terceros, y de doble uso potencial.

Cómo evitar los ataques LotL

Los ciberataques Living off the Land pueden suponer graves consecuencias para las organizaciones que los sufran, como ya pasó a nivel global con los ataques NotPetya en 2017, de modo que deben poner todo de su parte para evitar que entren en acción.

Para empezar, deben revisar hasta qué punto recurren a lenguajes de scripting como Powershell, que se han demostrado significativamente vulnerables. Si pueden, deberán evitarlos; si no, será esencial reforzar las alertas. Para ello será clave ejercer un acto de monitorización y seguimiento del sistema informático, atendiendo a todos los procesos que esté albergando para encontrar acciones sospechosas y ponerles remedio a tiempo.

Pero esto no implica que todo deba hacerse de manera automatizada.

Las empresas deben contar con equipos de Threat Hunting que puedan centrarse en las mayores amenazas para completar las labores de cibervigilancia.

En cualquier caso, hay una palabra que ninguna empresa debe olvidar: ciberresiliencia. Es esencial que las organizaciones que quieran proteger su ciberseguridad estén vigilantes y se adapten continuamente a estos nuevos métodos para detectar, mitigar o eliminar el riesgo que pueda suponer un ataque antes de que ocurra.

A muchas organizaciones les cuesta enfrentarse a estos ataques Living-off-the-Land porque sus defensas tradicionales no son capaces de pararlos. Hace falta una visibilidad absoluta para descubrir las acciones en su contexto y poder identificar estas amenazas.

Para proteger a tu organización, existen ciertas medidas necesarias que hay que tomar, como contar con una solución de ciberseguridad avanzada como Panda Adaptive Defense, capaz de monitorizar todos los procesos del sistema en busca de comportamientos anómalos o posibles amenazas para acabar con ellas antes de que se manifiesten.

Porque es necesario proteger todos los equipos, servidores y sistemas virtuales con tecnología EDR para asegurar que la totalidad de los endpoints se beneficien de una ciberseguridad avanzada y adaptativa.