España, entre los países con más componentes ICS expuestos a ciberataques

Comunicaciones Hoy11/07/2016

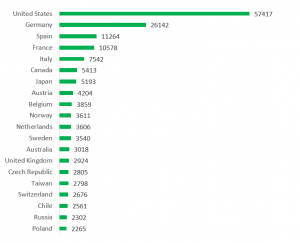

La mayoría de los hosts con componentes ICS disponibles en remoto se encuentran en EEUU y Europa. Dentro de Europa, Alemania ocupa el primer puesto, seguido de España y Francia.

La mayoría de los hosts con componentes ICS disponibles en remoto se encuentran en EEUU y Europa. Dentro de Europa, Alemania ocupa el primer puesto, seguido de España y Francia.- Casi el 92% de los Sistemas de Control Industrial están expuestos a ciberataques

- El 91,1% de estas redes ICS tenían vulnerabilidades que podían ser explotadas remotamente y el 3,3% de esas redes ICS contienen vulnerabilidades críticas y ejecutables de forma remota

- El número de vulnerabilidades se ha multiplicado por diez en los últimos cinco años

- Los componentes de ICS más vulnerables son Interfaces Hombre Máquina, dispositivos eléctricos y sistemas SCADA

Los sistemas de control industrial son parte de nuestra vida cotidiana: se usan en las industrias de electricidad, agua potable, alcantarillado, gas natural y petróleo, transporte, farmacéutica, alimentos y bebidas y fabricación (automotores, aeroespaciales). La expansión de Internet hace de los ICS una presa fácil para los ciberdelincuentes, según el informe de Kaspersky Lab.

Las exigencias empresariales del siglo XXI requieren la integración de los ICS con redes y sistemas externos. Desde discos duros o dispositivos USB flash infectados, hasta conexiones no autorizadas desde redes ICS a Internet mediante teléfonos personales o módems, y desde discos de distribución infectados obtenidos de los fabricantes hasta un infiltrado contratado, todos estos métodos están disponibles para ciberatacantes expertos que pretendan lanzar un ataque contra una red ICS física y lógicamente aislada.

Con el objetivo de reducir la posibilidad de sufrir un ciberataque, los sistemas de control industrial se ejecutan en un entorno físicamente aislado. Sin embargo, no siempre es así. Según el Informe sobre el Ciberamenazas ICS de Kaspersky Lab, existen 13.698 redes ICS expuestas en Internet que probablemente pertenezcan a grandes organizaciones. El 91,1% de estas redes ICS tenían vulnerabilidades que podían ser explotadas remotamente. Pero lo peor está por venir, ya que el 3,3% de esas redes ICS contienen vulnerabilidades críticas y ejecutables de forma remota.

La exposición de los componentes ICS en Internet ofrece muchas oportunidades, pero también muchas preocupaciones en torno a la seguridad TI. Por un lado, los sistemas conectados son más flexibles para obtener reacción rápida a situaciones críticas o al aplicar las actualizaciones. Pero, por otro, la expansión de Internet ofrece a los ciberdelincuentes la oportunidad de controlar de forma remota los componentes críticos de los ICS, lo que puede derivar en daño físico de los equipos, así como en un potencial peligro para toda la infraestructura crítica.

Los ataques a los sistemas ICS no son nuevos. En 2015, un grupo de hackers llamado BlackEnergy APT atacó a una compañía de energía en Ucrania. El mismo año otros dos incidentes, supuestamente relacionados con ciberataques, se produjeron en Europa: en una fábrica de acero en Alemania y en el aeropuerto Frederic Chopin de Varsovia.

En el futuro surgirán más ataques de este tipo. Esas 13.698 redes ubicadas en 104 países son sólo una pequeña parte del total de componentes ICS disponibles a través de Internet.

Para ayudar a las organizaciones que trabajan con Sistemas de Control Industrial a identificar sus posibles puntos débiles, los expertos de Kaspersky Lab han elaborado un informe sobre las amenazas ICS. El análisis se basó en OSINT y la información de fuentes públicas como ICS CERT.

Las principales conclusiones del informe son:

- En total se han identificado 188.019 redes con componentes ICS disponibles a través de Internet en 170 países.

- La mayoría de los hosts con componentes ICS disponibles en remoto se encuentran en los EEUU (30,5% - 57.417) y Europa. En Europa, Alemania tiene una posición de liderazgo (13,9% - 26.142 hosts), seguido de España (5,9% - 11.264 hosts) y Francia (5,6% - 10.578 hosts).

- El 92% (172.982) de los hosts ICS disponibles de forma remota tienen vulnerabilidades. El 87% de estos hosts contienen vulnerabilidades de riesgo medio y el 7% de ellos contienen vulnerabilidades críticas.

- El número de vulnerabilidades en los componentes ICS se ha multiplicado por diez en los últimos cinco años: de 19 vulnerabilidades en 2010 a 189 vulnerabilidades en 2015. Los componentes de ICS más vulnerables eran HMI (Interfaz Hombre Máquina), dispositivos eléctricos y sistemas SCADA.

- No todas las vulnerabilidades detectadas en 2015 han sido reparadas. Para el 85% de las vulnerabilidades publicadas hay parches y nuevo firmware disponibles; el resto no ha sido reparado o lo ha sido sólo de forma parcial, por distintas razones. La mayoría de las vulnerabilidades sin reparar (14 de 19) son de alto riesgo.

- El 91,6% (172.338 redes diferentes) de todos los dispositivos ICS disponibles de forma externa utilizan protocolos de conexión a Internet débiles, lo que abre la puerta para que los ciberatacantes lleven a cabo ataques man-in-the-middle.

"Nuestro análisis muestra que cuanto mayor sea la infraestructura de ICS, mayor es la oportunidad de los ciberdelincuentes de encontrar agujeros de seguridad graves. No es culpa de un único proveedor de software o hardware. Por su naturaleza, los ICS son una mezcla de diferentes componentes interconectados y muchos están conectados a Internet. No hay garantía de que el 100% de una instalación ICS concreta no tendrá al menos un componente vulnerable en algún momento. Sin embargo, esto no significa que no haya forma de proteger una fábrica, una planta de energía, o incluso un edificio en una ciudad inteligente, de los ciberataques. Tomar conciencia sobre las vulnerabilidades de los componentes utilizados en el interior de una instalación industrial en particular es el requisito básico para la gestión de la seguridad de la instalación. Ese fue uno de los objetivos de nuestro informe: concienciar a los interesados", afirma Andrey Suvorov, jefe de seguridad de infraestructuras críticas de Kaspersky Lab.

Con el fin de proteger el ecosistema ICS de posibles ataques, los expertos en seguridad de Kaspersky Lab aconsejan lo siguiente:

- Llevar a cabo una auditoría de seguridad: invitar a los expertos especializados en seguridad industrial para identificar y eliminar los fallos de seguridad descritos en el informe.

- Contar con ciberinteligencia externa: hoy en día la seguridad se basa en el conocimiento de los potenciales vectores de ataque. La obtención de tal inteligencia por parte de proveedores de confianza ayuda a predecir futuros ataques contra la infraestructura industrial de una empresa.

- Protección dentro y fuera del perímetro. Los errores suceden y una estrategia de seguridad adecuada tiene que dedicar un recurso importante para atacar la detección y respuesta, para bloquear un ataque antes de que alcance los objetos de importancia crítica.

- Evaluar los métodos avanzados de protección: denegación predeterminada de escenario para los sistemas SCADA, controles periódicos de integridad para los controladores, supervisión de la red especializada para aumentar la seguridad general de una empresa y reducir las posibilidades de una violación con éxito, incluso si algunos nodos, inherentemente vulnerables, no pueden ser parcheados o eliminados.