Enseñanzas extraídas del ataque cibernético ‘WannaCry’

A media mañana del pasado viernes 12 de mayo se hizo público un ciberataque contra la red interna de Telefónica. Lo que en principio parecía un ataque dirigido, aprovechando una vulnerabilidad de día cero, se convirtió en un ataque global que ha afectado a organizaciones de todo el mundo. Desde grandes corporaciones, pasando por hospitales y pequeñas empresas, hasta llegar a las pequeñas redes domésticas de usuarios particulares.

Sin duda, el fin de semana estuvo marcado por el impacto del ‘ransomware’ WannaCry y sin duda este ciberataque ha supuesto un antes y un después; una “bofetada de realidad” sobre la importancia de la ciberseguridad.

Pero, ¿qué tiene de diferente este ‘ransomware’ con respecto a los que hemos visto en estos tres últimos años?

Lo verdaderamente preocupante de esta amenaza es el “gusano”, es decir la parte de su código que le permite propagarse y colarse en todos los equipos de la red local, más allá del que podría considerarse el “paciente cero” (primer equipo infectado dentro de la red). De este modo, si los criptovirus hasta ahora conocidos eran capaces de infectar sólo al “paciente cero” y a los archivos a los que este tenía acceso, el nuevo código podría ser capaz de infectar y, por tanto, cifrar el 100% de la red corporativa.

Además, hemos de ser conscientes que esta capacidad podría ser explotada por cualquier otro tipo de software malicioso. Podría, por ejemplo, crearse un software espía que de manera silenciosa se distribuyera por la red interna de cualquier empresa o corporación robando información de todos los ordenadores, con la única condición de explotar una vulnerabilidad conocida como ‘Eternal blue’.

¿Qué es ‘Eternal blue’?

El pasado mes de marzo un grupo anónimo de ‘hackers’ denominado ‘Shadow Brokers’ desveló varias herramientas informáticas desarrolladas por la NSA (Agencia Nacional de Seguridad de EE.UU.) para el espionaje, una de las cuales era el código ‘Eternal Blue’, usado para este ataque.

Esta vulnerabilidad afecta al protocolo de compartición de archivos (SMB versión 1), por lo que una vez que el paciente 0 descarga el código malicioso en su equipo, por ejemplo, a través de un adjunto que le puede llegar en un email, este se propagará por toda la red corporativa, afectando a todos los equipos vulnerables.

Esta vulnerabilidad afecta a todas las versiones de Windows y ya fue parcheada por Microsoft en el mismo mes de marzo, inmediatamente después de que ‘Eternal blue’ fuera conocido. Por tanto, todos aquellos que tienen la buena costumbre de actualizar todos los meses sus equipos, no se verán afectados por WannaCry o cualquier otra amenaza que pueda explotar esta vulnerabilidad.

Microsoft publica muy a menudo parches con los que prevenir todas las vulnerabilidades que se descubren en su sistema operativo, por lo que es de vital importancia aplicar lo antes posible dichos parches, sobre todo los clasificados como críticos, como el publicado en marzo y que acaba con ‘Eternal blue’.

El caso ‘Eternal blue’ reabre el debate y la polémica sobre la falta de control sobre el desarrollo de armas cibernéticas y acerca de la negativa de algunos gobiernos de informar a los fabricantes de software sobre vulnerabilidades, lo que como hemos podido ver se ha convertido en un problema grave para todo el mundo.

¿Cómo está siendo el impacto de WannaCry?

Según el Instituto Nacional de Ciberseguridad (Incibe), el ‘malware’ ‘WannaCry’ ha provocado desde el pasado viernes más de 230.000 infecciones en 179 países distintos, incluyendo 1.200 casos confirmados en España, lo que nos sitúa en el puesto 16 en la lista de afectados. Los países más afectados han sido China, Rusia, EE.UU. y Reino Unido, viéndose afectados sistemas de servicios esenciales de salud, transporte o finanzas.

El impacto que se ha producido es tan grande que hasta la propia Microsoft ha decidido publicar parches para esta vulnerabilidad incluso en versiones de su sistema operativo que ya no cuentan con soporte oficial, como son Windows XP y Windows Server 2003.

¿Se ha detenido este ciberataque?

El sábado, unos investigadores encontraron un ‘kill-switch’ o ‘interruptor de apagado’. Descubrieron que el ransomware trataba de conectarse con un dominio de internet que estaba sin registrar. Aunque inicialmente no tenían muy claro que es lo que haría esa conexión, se gastaron 10 dólares para comprar el dominio, con lo que lograron detener la amenaza.

Sin embargo, como era de esperar, los ciberdelincuentes no se han quedado de brazos cruzados, y ya se empiezan a ver indicios de nuevas variantes de ‘WannaCry’ sin el ‘kill-switch’. Versiones del malware “mejor programadas”, por lo que es vital que se actualicen todos los sistemas operativos, ya que puede aparecer una segunda oleada de infecciones.

¿Qué conclusiones podemos sacar?

En un mundo tan hiperconectado y dependiente de las tecnologías de la información; en plena revolución digital, este ataque ha puesto de manifiesto lo vulnerables que somos y la importancia de la ciberseguridad. Las empresas debemos ser plenamente conscientes que es imprescindible realizar un buen análisis y gestión del riesgo para así poder tomar las medidas de mitigación, e implementar buenas prácticas necesarias para poder sobrevivir y evolucionar en este nuevo entorno.

Lo que hacíamos hace una década, hoy ya no es válido. No podemos seguir con los mismos planteamientos de entonces. Los ciberataques han crecido en este tiempo un 1300% y los ciber criminales están ganando mucho dinero a costa de todos; sólo el año pasado, más de 280.000 millones de dólares, lo que podría equipararse con el PIB de un país como Irlanda.

Solo con el tiempo llegaremos a conocer el impacto real de este ciberataque; sin embargo, lo que está claro es que todas las empresas, independientemente de su tamaño, deben tomarse mucho más en serio la ciberseguridad, contando con profesionales capaces de analizar los riesgos y aplicar medidas de mitigación. Además, en el año 2018, con el nuevo Reglamento Europeo de Protección de Datos, en el que se deja de hablar de ficheros y se comienza hablar de tratamiento de datos, el análisis de riego será necesario.

Es imprescindible, entre otras cosas:

•Disponer de una política adecuada de copias de seguridad y continuidad del negocio.

•Realizar jornadas de sensibilización y formación para los trabajadores sobre los riesgos de la ingeniería social y el ciber crimen.

•Definir las políticas de acceso a la información.

•Contar con una política de actualización de los sistemas operativos y las aplicaciones, utilizando siempre software original con soporte por parte del fabricante.

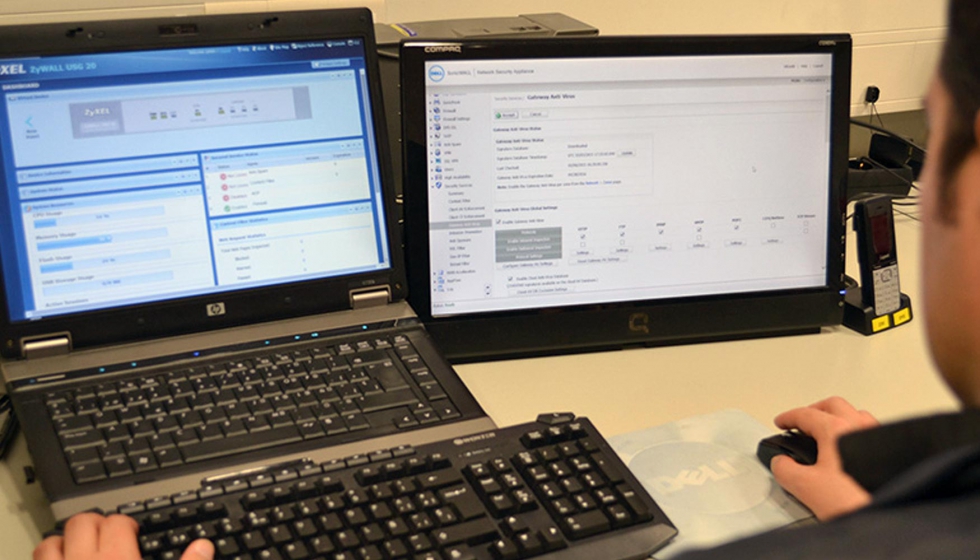

•Disponer de dispositivos de seguridad perimetral y de protección del puesto de trabajo.

Al igual que ocurrió a partir de la revolución industrial, cuando se popularizaron los vehículos a motor y fue necesario establecer normas de circulación y sistemas de seguridad para proteger a las personas, debemos ser conscientes que en esta nuestra revolución digital hemos de hacer lo mismo, por la seguridad de la información y por tanto para la seguridad de las personas. Debemos establecer normas de uso y convivencia digital, semáforos, rotondas… En definitiva, debemos aprender a circular por las autopistas de la información.

Recomendaciones de seguridad

Es muy importante prestar atención a los detalles de los mensajes que recibimos, como la dirección de remitente del correo electrónico, su redacción, si esperamos la recepción del mismo…, y -en caso de duda- siempre preguntar antes de abrir cualquier correo extraño o no esperado. Tened en cuenta que el correo puede venir suplantando la identidad de otra persona o entidad que puede ser conocida, por eso hay que prestar más atención si cabe.

A parte de lo dicho anteriormente, tener siempre presente estos consejos generales de seguridad:

1. Antes de entrar a la web del banco cierra todos los navegadores que puedas tener abiertos y abre uno nuevo.

2. Para hacer uso de la banca electrónica u otros servicios online donde se realicen o puedan realizar transacciones económicas y/o de datos confidenciales e importantes, utiliza siempre ordenadores de confianza con software original y siempre actualizado. No accedas a este tipo de servicios de tu banco desde ordenadores públicos, o que estén conectados a redes wifi públicas.

3. Escribe directamente la dirección en el navegador, en lugar de llegar a ella a través de enlaces disponibles desde páginas de terceros o en correos electrónicos.

4. Muy importante: ningún banco envía por correo electrónico solicitudes de datos personales. Si recibes un correo de este tipo, nunca facilites ningún dato y contacta inmediatamente con tu banco para advertirles.

5. Mucho cuidado con los archivos adjuntos y los enlaces sospechosos, y recordad en caso de duda siempre hay que preguntar antes de abrirlos o usarlos.

6. Recordad que es de vital importancia tener una copia de seguridad externa y actualizada, fuera de nuestras instalaciones. En caso de infección con criptovirus es la única solución para poder recuperar nuestra información. Tened en cuenta que la copia local podría resultar también infectada, por lo que la única solución para salvar nuestros datos es tener una copia totalmente desconectada. Recordad que tenemos disponibles servicios de copia de seguridad en la nube que pueden facilitaros mucho la labor de tener una copia externa actualizada y monitorizada.