Proyecto SecureGrid: nueva generación de equipos electrónicos para construir una red eléctrica más segura

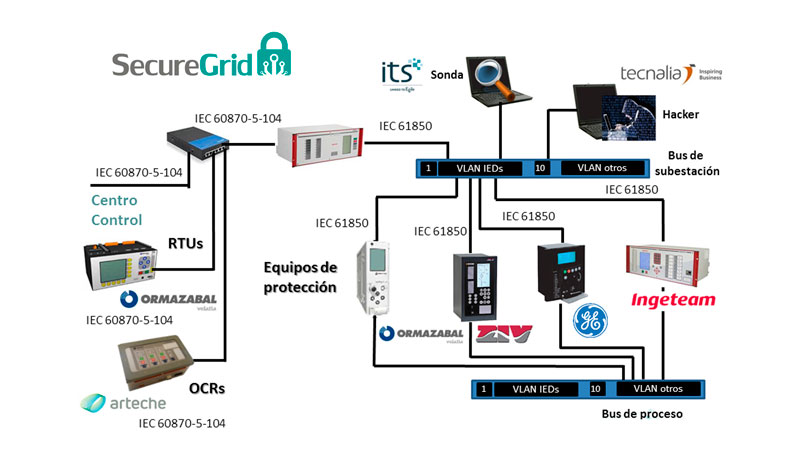

Por ello, un consorcio de empresas vascas formado por fabricantes líderes de equipos eléctricos (ZIV, Ingeteam, Arteche, Ormazabal y GE), una empresa de seguridad informática (ITS Security), Tecnalia y el Clúster de Energía del País Vasco, colaboran para desarrollar nuevo conocimiento en el ámbito de la ciberseguridad aplicada a infraestructuras eléctricas críticas. El proyecto SecureGrid, iniciado en 2016, aborda la securización de las instalaciones eléctricas de la red de alta y media tensión y de su equipamiento electrónico, los denominados IEDs (Intelligent Electronic Devices), cuyas características y capacidades de comunicación remota los convierten en puntos críticos de las Smart Grids.

Modelo de seguridad y arquitectura de referencia

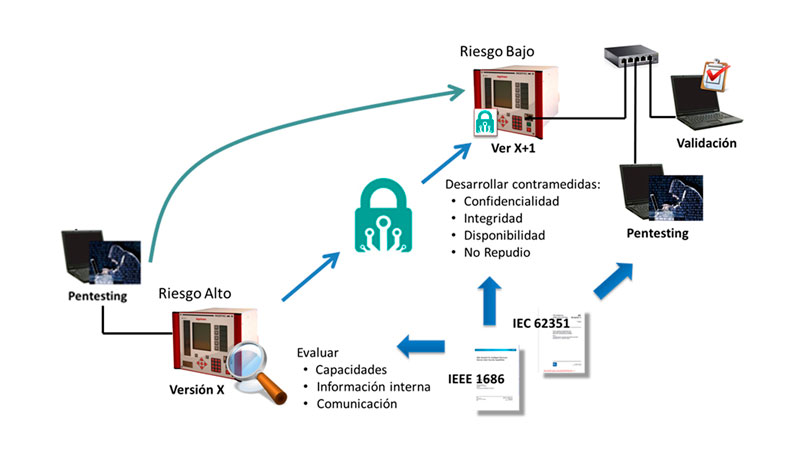

Mejoras en los equipos

A partir de un análisis previo del nivel de seguridad de cada equipo, cada fabricante ha identificado las medidas de seguridad a introducir en la versión mejorada de los mismos. En una primera fase, todos han incorporado medidas de control de acceso basado en roles (RBAC), así como la generación y gestión de un registro de auditoria con información básica de eventos y alarmas relacionadas con la seguridad del equipo. Como resultado, la seguridad de los equipos ha evolucionado de un nivel medio-bajo a un nivel medio. Actualmente se está trabajando en la monitorización en tiempo real de eventos y alarmas, el encriptado de las comunicaciones, el cifrado digital del firmware, la autenticación del software de configuración de los equipos y la activación/desactivación de los puertos de comunicaciones, lo que permitirá alcanzar un nivel de seguridad alto en casi todos los equipos al término del proyecto, previsto a principios de 2019.

Herramientas y laboratorio de ciberseguridad

La SecureGrid Hacking Tool Box (HTB) es una herramienta que permite configurar y realizar diferentes pruebas de penetración (pentesting) a dispositivos electrónicos de una instalación eléctrica, tales como escaneo de IEDs, obtención de credenciales, acceso al IED y pruebas de denegación de servicio, con objeto de comprometerlos y obtener información valiosa sobre sus debilidades de seguridad. Una vez realizadas las pruebas, almacena los resultados obtenidos y genera un informe con dicha información. SecureGrid HTB podrá ser utilizada por los fabricantes de equipamiento para comprobar el nivel de seguridad que ofrecen sus equipos.

Los equipos y herramientas descritas forman parte del laboratorio de pruebas instalado en uno de los edificios de TECNALIA en el Parque Científico y Tecnológico de Bizkaia, que emula la comunicación entre una subestación o centro de transformación y el centro de control de una empresa de distribución permitiendo reproducir y detectar ciberataques, y que tiene previsto ampliar su funcionalidad próximamente para simular nuevos y más complejos escenarios de ataques así como para probar nuevos equipos y sistemas de detección.

El proyecto SecureGrid está financiado por el Departamento de Desarrollo Económico e Infraestructuras del Gobierno Vasco (Programa HAZITEK) y el Fondo Europeo de Desarrollo Regional (FEDER).