Ciberseguridad, más prioritaria que nunca en tiempos de pandemia

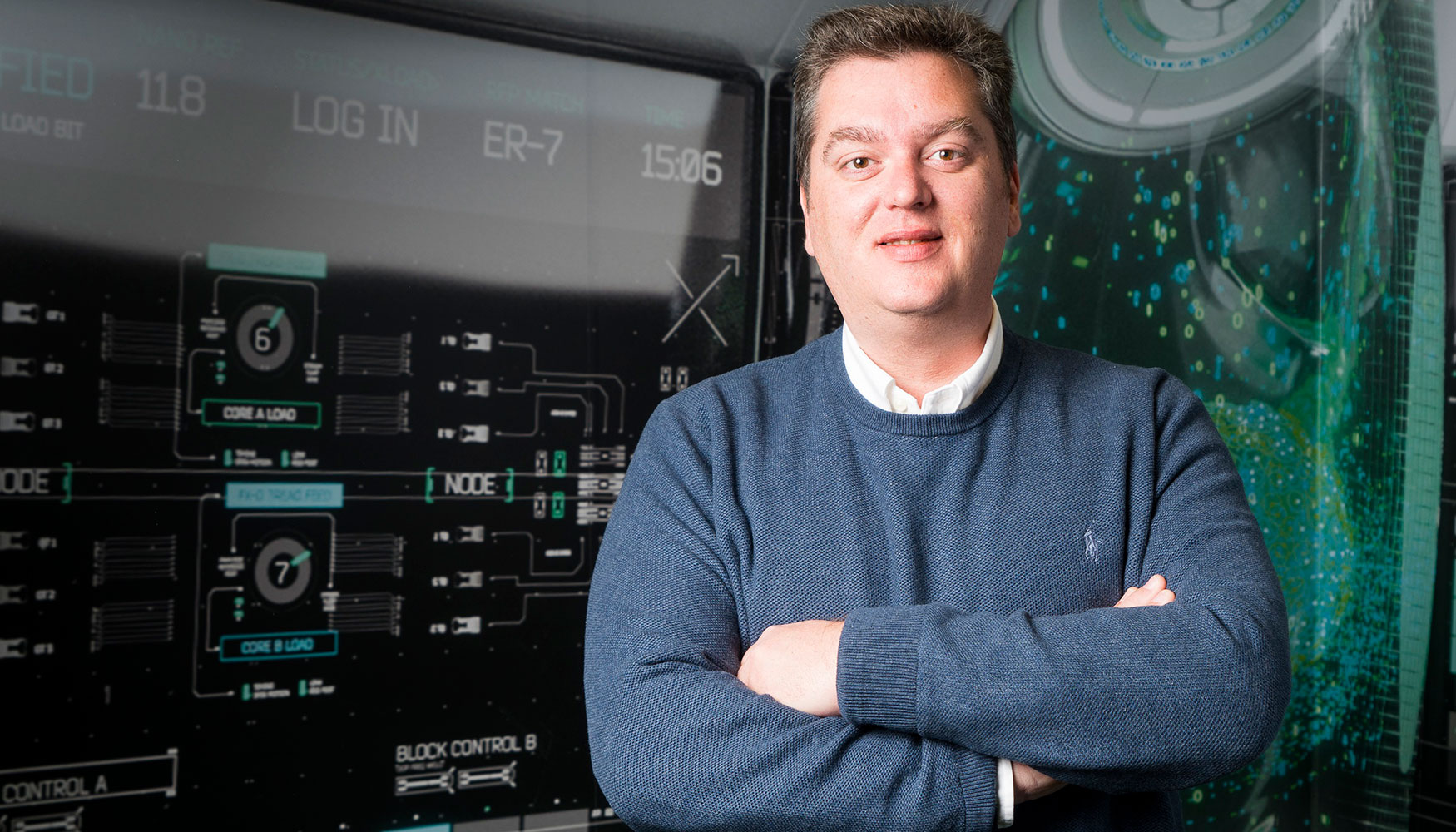

La situación de emergencia de salud pública, derivada de la expansión del coronavirus, ha supuesto un elemento disruptivo que ha propiciado el incremente de numerosos y variados ciberataques, según nos comenta Miguel Monedero Gómez, director de Seguridad de la Información de Sothis.

Y es que “los ciberdelincuentes han aprovechado la crisis del COVID-19 y los cambios en la vida de todos nosotros para modificar sus ataques, aprovechado vulnerabilidades derivadas de las conexiones remotas, el aumento del uso de la nube o la mayor exposición de los usuarios a campañas de phishing o spam a través del correo electrónico”, expone Ricardo Maté, director general de Sophos Iberia. Para este directivo, “se podría decir que este año ha puesto de manifiesto que la ciberseguridad es, ahora más que nunca, una prioridad para las empresas, independientemente de su tamaño o sector de actividad”.

“Las medidas de confinamiento implantadas por el sector empresarial han provocado un gran despliegue de nuevos entornos tecnológicos de teletrabajo para salvaguardar la continuidad de la actividad de las organizaciones. Es por ello que, la forma tan apresurada en la que muchas organizaciones han puesto en marcha el teletrabajo ha provocado que no se hayan evaluado de forma adecuada los riesgos asociados, las soluciones de protección o los procesos de actuación, incorporando numerosas vulnerabilidades de seguridad que los ciberdelincuentes tratarán de seguir explotando en 2021”, explica Miguel Monedero.

Asimismo, para el portavoz de Sothis, “los ciberdelincuentes han tratado de aprovechar las vulnerabilidades de las redes domésticas o dispositivos personales con el objetivo de acceder a los sistemas de información corporativos y una vez dentro, establecer persistencia y perpetrar el ataque”.

Miguel Monedero Gómez, director de Seguridad de la Información de Sothis.

En esta misma línea, Josep Albors, responsable de concienciación e investigación en ESET España, incide en que durante este año hemos visto cómo los delincuentes han tratado de aprovechar la situación de inseguridad de muchas empresas, al verse obligadas a implementar medidas con carácter de urgencia para permitir el trabajo en remoto de muchos de sus empleados. “Esto ha provocado que aumente la superficie de ataque, algo que ha tenido como resultado numerosos incidentes que han afectado a empresas de todos los tamaños. Sin embargo, esta situación también ha provocado que muchas organizaciones empiecen a tomar en serio aspectos cruciales como el de la ciberseguridad, lo que ha repercutido en un interés en conocer las soluciones disponibles y su implementación”, aclara Albors.

En general, el grado de protección de las empresas en España continúa siendo bajo respecto a otros países de nuestro entorno. Como afirma Iñaki Calvo, CEO de ICM, “existen multitud de informes que han analizado los niveles de protección de seguridad que han implementado las empresas españolas que dejan pocas dudas que estamos en un nivel paupérrimo. Es más, el problema más acuciante es la falta de concienciación sobre la necesidad de fortificación de esos aspectos”.

Para el CEO de ICM, las empresas no son capaces de ver sus carencias y, por tanto, no pueden corregir los enormes y extensos problemas de seguridad que rodean sus negocios. “La pandemia, lo único que ha hecho, ha sido distribuir los problemas a una mayor extensión. Con el teletrabajo, hemos repartidos las puertas de entrada a nuestro negocio que son susceptibles de sufrir un ataque. Cuando los puestos de trabajo están concentrados en un centro laboral, la seguridad se ciñe a ese escenario. Cuando los trabajadores funcionan desde sus casas, la seguridad entra en una mayor fragilidad”, advierte Iñaki Calvo.

Borja Pérez, Country Manager de Stormshield Iberia.

¿Están protegiéndose empresas y administraciones públicas de forma adecuada?

Siempre hemos oído que en nuestro país aún tenemos mucho camino que recorrer en términos de seguridad informática, carencias que se ha evidenciado aún más en estos tiempos de crisis por la pandemia.

Sin duda, el incremento del modelo de teletrabajo supone tener a muchas personas trabajando principalmente desde sus casas, en entornos menos seguros y sin los controles adecuados, comenta Antonio Cabañas, director de la División de Ciberseguridad e Infraestructuras de GMV. “Por otra parte los nuevos modelos devops, que tienen muchísimas ventajas desde el punto de vista de la agilidad y eficiencia en el desarrollo y despliegue de nuevas soluciones, suponen nuevos retos desde el punto de vista de la ciberseguridad que hay que contemplar y abordar adecuadamente. No es raro encontrar clientes que están desplegando en entornos multicloud, con diferentes orquestadores y contenedores creciendo exponencialmente. En estos casos una adecuada estrategia secdevops es más que recomendable”.

El resultado final de todos estos factores son entornos bastante complejos, que crecen muy rápido y con un aumento del área de exposición muy importante. “Todo esto se lo pondrá mucho más fácil a los atacantes en 2021 y especialmente en entornos industriales, donde además las redes OT dejan de estar aisladas y pasan a ser una nueva diana de ataque”, advierte el portavoz de GMV.

Según Enrique Valverde, Pre-sales Engineer Cytomic, a WatchGuard brand, debido a que los ataques y amenazas han aumentado, las empresas y administraciones públicas se han visto obligadas a reconsiderar sus estrategias y sus posturas de seguridad. “Estar al día de las amenazas y técnicas de ataque que se utilizan diariamente es un requisito fundamental para cualquier empresa, pues las organizaciones y administraciones públicas se están viendo expuestas y son víctimas de ataques”.

Como explica el responsable de Cytomic, de cara a comentar si estas entidades serán más o menos vulnerables, no debemos perder de vista que las amenazas son cada vez más inteligentes y sofisticadas y desde hace tiempo hacen uso de herramientas que ya existen en los equipos. “Por un lado, esas herramientas se utilizan con fines administrativos en los departamentos de TI para gestionar el funcionamiento de aplicaciones, desplegar sus propias soluciones, etc., pero por otro, los atacantes también utilizan esas herramientas ya instaladas en los equipos para realizar movimientos laterales una vez que entran en los equipos corporativos y de esta manera penetran en las organizaciones para poder cumplir con su objetivo y hacer robos de información, exfiltrarla, cifrar los datos para pedir un rescate, etc. Esto va a seguir sucediendo durante un buen tiempo, por ello es necesario contar con herramientas que puedan proteger los equipos ante el uso de estos elementos que son, a priori, buenos, pero que se les da un uso malicioso”.

Antonio Cabañas, director de la División de Ciberseguridad e Infraestructuras de GMV.

Por su lado, José Couto, responsable de Seguridad en Paradigma, explica que “la mente humana no está configurada para pensar en términos de riesgo, y “por eso muchas organizaciones solo se acuerdan de la seguridad cuando sufren un incidente, tentando constantemente a la suerte”. “Afortunadamente, cada vez se entienden mejor los beneficios de tener una buena gestión a todos los niveles, incluyendo la gestión del riesgo. Podemos decir que hemos mejorado respecto al pasado, pero queda mucho camino por recorrer, y en 2021 estaremos más preparados para afrontar sucesos similares al que vivimos ahora, pero no está claro que eso pueda extrapolarse a otros ámbitos”.

En el caso concreto de la administración pública, en palabras de José de la Cruz, director técnico de Trend Micro Iberia, “debido a los plazos administrativos a los que se encuentra “atada”, está un paso por detrás de lo que encontramos en la empresa privada. Es cierto que la pandemia, al igual que al resto del sector, ha servido para desatascar proyectos y agilizar trámites, pero aun así existe la necesidad de mejorar. Dicho todo esto, también podemos afirmar que en 2021 serán menos vulnerables que en 2020 puesto que todos los esfuerzos que se han sembrado en 2020 serán cosechados en el próximo año”.

Alfonso Ramírez, director general de Kaspersky Iberia.

El usuario, la mayor puerta de entrada

Siempre se ha dicho que los empleados son el eslabón más débil por donde romper la cadena de medidas de seguridad de una empresa. En esta línea, José María Ochoa, Area Manager Cybersecurity de OneseQ – By Alhambra IT, considera que la deslocalización de los puestos de trabajo y el trabajo a distancia hacen, efectivamente, hoy más que nunca, del factor humano el eslabón más débil. “Son muchas las carencias que detectamos dentro de las compañías, entre ellas, la desinformación y el desconocimiento de los trabajadores en materia de seguridad informática. Es por ello, que la concienciación y la formación en ciberseguridad (además de la puesta en marcha de planes específicos) debe ser obligatoria dentro de las compañías de todos los sectores y tamaños”.

“Efectivamente”, comenta Alfonso Ramírez, director general de Kaspersky Iberia, “en buena parte de los casos, el usuario es la puerta de entrada que usan los ciberatacantes para entrar en la infraestructura empresarial mediante el correo electrónico. La mejor manera de mejorar la seguridad es la formación y la concienciación. Para ayudar a las empresas a ello, Kaspersky pone a su disposición un módulo de formación gratuito con principios básicos de seguridad en el teletrabajo, así como una plataforma completa de aprendizaje y concienciación”.

Y esta situación no parece que, de momento, vaya a cambiar, según Borja Pérez, Country Manager de Stormshield Iberia. De hecho, el phishing y todas sus variantes continúan siendo un vector de ataque en la mayoría de ciberataques de los últimos años. “Aclarar, no obstante, que, aunque se trabaja más en la concienciación de los usuarios, los ataques son cada vez más dirigidos y más sofisticados, por lo que, aunque la concienciación es fundamental, es necesario también ofrecer soluciones que no dependan del conocimiento que el usuario pueda tener en ciberseguridad”, aclara Borja Pérez.

Y es que como advierte Marisol Oliva, Regional Sales Manager Netskope Iberia, “realmente, es imposible saber cómo van a reaccionar ante una situación determinada (al introducir credenciales corporativas en un formulario en Google, o a la hora de abrir adjuntos por muy “fiables” que parezcan…) y es importante contar con que este tipo de ataques cada vez son más sofisticados. Por tanto, no hay que dejar de invertir en concienciación y aquellos controles que puedan ayudar a identificar situaciones de riesgo”.

Marisol Oliva, Regional Sales Manager Netskope Iberia.

Soluciones adaptadas a los retos del siglo XXI

La imparable transformación digital y el nuevo escenario incierto que ha traído el coronavirus requiere que las soluciones de seguridad informática y ciberseguridad se tengan que adaptar a nuevo escenario.

En este sentido, Manuel Prada Mateo, responsable de seguridad IT en acens apunta que la seguridad perimetral sigue siendo un factor imprescindible en la ciberseguridad de las empresas, tanto a nivel de IPS como de cortafuegos, antiDDoS o WAF, “pero no se puede olvidar la importancia de contar con elementos de seguridad en los equipos de usuario, tales como antivirus o antimalware, el cifrado avanzado de datos o la tecnología Blockchain. En esta línea, no podemos dejar de lado la importancia de soluciones de seguridad en la nube como CASB, ya que cada vez son más las empresas las que trabajan de esta manera”.

Por su lado, Iñaki Calvo, ICM, considera que las soluciones de gestión y control MDM (Mobile Device Management) y MAM (Mobile Applications Management) son componentes que no deben faltar en una solución de ciberseguridad para la protección sobre los dispositivos que usan los usuarios que van a comunicarse con datos de los negocios y todo el entorno aplicativo que explota esos datos.

Como explica, la facilidad de encontrar una vulnerabilidad en un dispositivo móvil, multiplicado por el número de usuarios y por el número dispositivos móviles que cada usuario empresarial maneja da como resultado un alto porcentaje de éxito para un hacker. “Si a esto le sumamos la heterogeneidad del parque móvil y de su mantenimiento, parece incluso extraño que no haya más casos de hacking. La protección de un negocio debe empezar siempre por la protección contra el uso que puede llegar a hacer un usuario corporativo”, afirma Calvo.

Jesús Rodríguez, CEO de Realsec.

Por otro lado, estar al tanto de todas las novedades en un sector tan activo en lanzamientos como es el de la seguridad informática no resulta fácil. Para Borja Pérez, cada vez tenemos más soluciones de ciberseguridad que se enfocan en aspectos muy concretos de la misma, lo que deriva en una “maraña” de siglas para el cliente. Como explica el responsable de Stormshield Iberia, realmente, es muy difícil mantenerse al día en ciberseguridad. “Por ello, y para ayudar a los usuarios, sería conveniente simplificar este gran escenario en tres grandes líneas: seguridad perimetral, que por muy permeable o líquido que sea el perímetro, sigue existiendo. Los cortafuegos actuales son más una torre de control adicional para vigilar y ordenar el tráfico que una simple barrera. Protección del puesto de trabajo, que sea capaz de detectar intentos de explotación de vulnerabilidades, ransomware y amenazas persistentes y de día cero en general. Como tercera pata, las soluciones de cifrado de datos, que puedan garantizar que, si los ciberdelincuentes han conseguido burlar las medidas anteriores, al menos no van a hacerse con nuestros datos, que son el activo más importante de la empresa”.

Para Jesús Rodríguez, CEO de Realsec, la protección a través de hardware, más robusto que el software, y la flexibilidad y vanguardia de las nuevas tecnologías como Blockchain, Edge Computing, IoT…, son aspectos claves si queremos contar con soluciones de ciberseguridad realmente de confianza. “Es fundamental que estas soluciones nos ofrezcan proactividad en la detección de posibles incidentes junto con alta disponibilidad, adaptabilidad, escalabilidad y trazabilidad. Además, una solución eficaz de ciberseguridad debe contar con las más acreditadas certificaciones internacionales en materia de seguridad, siendo capaz de mitigar todos los riesgos y pérdidas provocados por ciberataques dentro de un entorno certificado”, comenta Jesús Rodríguez. “En resumen, la robustez de una solución de ciberseguridad es algo estratégico en la creación de entornos de confianza orientados a la Transformación Digital.”

José de la Cruz, director técnico de Trend Micro Iberia.

En el caso de Sophos, “por un lado, apostamos claramente por el desarrollo de soluciones de ciberseguridad que sean potentes e intuitivas para permitir a los responsables de TI usarlas con todo su potencial y que sus funcionalidades puedan servir a cualquier compañía de cualquier sector. Por otra parte, y dado que los cibercriminales no dejan de modificar sus técnicas y lanzar ciberataques cada vez más complejos y dinámicos, las soluciones de ciberseguridad tienen que ir un paso más allá y convertirse también en interactivas”, señala Ricardo Maté.

Finalmente, Marisol Oliva Regional, Netskope Iberia, señala que los retos que nos encontramos tienen como escenario la deslocalización de usuarios y datos, “pasan de estar en un entorno controlado con un perímetro definido, a estar en cualquier ubicación”. Como explica la responsable de Netskope Iberia, para abordar este nuevo contexto, es necesario hacerlo con soluciones que:

- Sean nativas cloud; para proteger la nube hay que estar en ella.

- Entiendan el nuevo lenguaje que se está imponiendo: el de las aplicaciones cloud. Un 80% del tráfico de navegación ha pasado de ser web a cloud (APIs/JSON).

- Estén preparadas para resolver las nuevas amenazas, mediante tecnologías avanzadas (i.e. IA/ML), así como proteger los datos (Data Protection).

- Proporcionen el acceso necesario en función de cada usuario y sus circunstancias, así como de dónde se accede (SaaS, IaaS…).

“Además, es importante que todo lo anterior se realice proporcionando la mejor experiencia de usuario, tanto en usabilidad como velocidad de acceso y transparencia”, concluye Oliva.

Ricardo Maté, director general de Sophos Iberia.

IA, dotando de inteligencia a los sistemas de ciberseguridad

La Inteligencia Artificial se ha erigido como un poderoso componente de la ciberseguridad, que, por otro lado, hay que incorporar con acierto y sentido común en los procesos para tener más capacidades en detección, anticipación y respuesta.

Para Enrique Valverde, Cytomic, el uso de tecnologías la Inteligencia Artificial o el Machine Learnings “persigue reducir que los entornos se vean comprometidos. Esto es debido a que, gracias a una constante alimentación de sets de entrenamiento, test y validación, conseguimos reforzar este sistema, proporcionamos nuevos patrones de comportamiento de amenazas y dotamos de mayor inteligencia a los sistemas para elaborar más y mejores conclusiones. De esta manera se puede contar con soluciones que elevan el nivel de protección. No obstante, nunca va a haber un nivel de protección 100%, aunque la aplicación de IA y ML sí nos va a ayudar a establecer una mayor capa de protección aumentando así la eficacia de la seguridad”.

Como recuerda Valverde, tampoco debemos olvidar que los atacantes también hacen uso de estas tecnologías, pero para un fin malicioso. “Utilizan ML e IA mediante redes neuronales para avanzar sus ataques. De esta manera, ellos también detectan patrones de comportamiento basados en las soluciones de seguridad y obteniendo esos sets de entrenamiento también pueden averiguar cómo penetrar aprovechando donde las soluciones de los “buenos” fallan”.

Por su lado, el responsable de ESET, Josep Albors, apunta que estas dos tecnologías llevan tiempo entre nosotros y ayudan a las soluciones de seguridad, “especialmente a la hora de identificar aquellas amenazas ya conocidas o las nuevas que cuenten con características similares a las ya conocidas. También pueden ser de ayuda para reconocer aquellas amenazas más avanzadas automatizando procesos tediosos, pero siempre contando con la supervisión de un analista de malware especializado que sea el que decida en última instancia si estamos ante una verdadera amenaza”.

Iñaki Calvo, CEO de ICM.

En esta línea, Miguel Monedero, Sothis señala que, al igual que la Inteligencia Artificial (IA) y el Machine Learning está ayudando en otros campos de trabajo como puede ser el ámbito sanitario, logístico, robótica, etc. ya se utiliza en muchas soluciones del campo de la ciberseguridad…principalmente para sistemas de protección y vigilancia. “Los casos de uso más utilizados son el de entender comportamientos (qué es un comportamiento normal y cual no) o para distinguir si una acción la realiza un ser humano o un software, en este caso un malware. Por el momento, las consecuencias son las deseadas ya que nos ayuda a reducir el riesgo de amenazas de seguridad y agiliza las investigaciones y operaciones de los equipos de seguridad para reaccionar más rápido o incluso anticiparse a la posible amenaza. Es importante remarcar que siempre y cuando se utilice bajo el marco regulatorio y legal que sea de aplicación”.

“Diría que es la tecnología Blockchain y los entornos de dispositivos conectados a través del IoT o Internet de las Cosas los que, en mayor medida, se están beneficiando de las ventajas de la ciberseguridad para contar con procesos más seguros, transparentes y accesibles de gestión de los datos”, indica por su lado Jesús Rodríguez, CEO de Realsec.

Como comenta, aunque la tecnología Blockchain se basa en bloques conectados a través de un hash o firma digital con base en la criptografía, “no es lo mismo el cifrado por software, más fácil de quebrantar por los hackers, que el cifrado robusto que nos ofrece el hardware criptográfico”.

“Por su parte, el entorno de dispositivos IoT se sirve para su securización tanto de soluciones de PKI o Infraestructura de Clave Pública, responsable de la emisión, revocación y/o validación del certificado digital, base para la comunicación privada y segura entre estos dispositivos inteligentes; así como de Blockchain, que registra, audita y autentica cada uno de los intercambios de información entre estos dispositivos conectados a Internet de las Cosas, surgiendo en base a esta tecnología un nuevo concepto denominado “Blockhain of Things”, añade el CEO de Realsec.

En esta línea, para Manuel Prada Mateo, responsable de seguridad IT en acens, la tecnología Blockchain puede garantizar un almacenaje seguro de datos mediante su descentralización y cifrado; sin embargo, no resuelve todos los problemas actuales de ciberseguridad. “En este sentido los ataques conocidos como el secuestro del mecanismo de consenso del sistema, la alteración de los flujos y canales de comunicación, así como los ataques de DDoS o vulnerabilidades de programación siguen siendo un riesgo real pueden impactar gravemente en las empresas que usen esta tecnología”.

José María Ochoa, Area Manager Cybersecurity de OneseQ – By Alhambra IT.

Securizar el 5G desde la base

Las redes 5G van más allá de los móviles. Permiten que varios dispositivos IoT se conecten. Pero, ¿es segura la comunicación a través de esta tecnología? Como advierte Alfonso Ramírez, Kaspersky Iberia, como con todas las grandes tecnologías, en particular mientras están en proceso de evolución, es probable que el 5G atraiga la atención de los actores de amenazas que busquen oportunidades para atacarlo. “Podremos, por ejemplo, ver ataques DDoS a gran escala, o desafíos para la protección de una red sofisticada de dispositivos conectados, donde un dispositivo comprometido puede provocar el colapso de toda la red. Asimismo, los dispositivos IoT y M2M ocupan una mayor porción de la capacidad de la red”. Según Ramírez, es probable que la interacción de todos estos dispositivos en la red 5G desencadene problemas sin precedentes en el diseño de productos y el comportamiento de los dispositivos. “Teniendo en cuenta estos temores y los desafíos políticos, alentar un modelo de red de confianza cero y un cumplimiento estricto de la calidad de los productos ayudaría a generar confianza entre los adoptantes y proveedores de la tecnología. Los líderes gubernamentales y de la industria deben unir fuerzas para promover proyectos de tecnología 5G seguros y protegidos”, añade.

Por su parte José Couto, Paradigma afirma que las conexiones inalámbricas son uno de los factores que han hecho desaparecer el concepto de perímetro. “Cualquier teléfono móvil o router inalámbrico conectado a la red de una empresa puede suponer un punto de acceso remoto difícil de detectar. Y cuanto mayor sea la velocidad de conexión, más posibilidades aparecen”, explica. “Por otro lado, la implantación del 5G supondrá la aparición de más dispositivos IoT conectados permanentemente, algunos de ellos en forma de wearables, que en la actualidad no destacan por la calidad de su código. De nuevo, esto ampliará la superficie de ataque”, especifica Couto.

Para José de la Cruz, Trend Micro, el mayor reto con 5G está relacionado con la interconexión de un gran volumen de dispositivos que, anteriormente, no habían estado conectados. “Con el 5G se dotará de conectividad y de recursos (ancho de banda) anteriormente inexistentes lo que aumentará notablemente la productividad, pero inevitablemente acarreará riesgos: conexión de equipos incorrectamente protegidos (por ejemplo, con vulnerabilidades no parcheadas), sistemas con configuraciones inadecuadas (por ejemplo, dispositivos con credenciales por defecto), etc. Así, es fundamental implementar una cultura de seguridad por diseño donde la ciberseguridad forme parte del proceso de diseño, construcción e implementación de estos dispositivos desde el primer momento”, advierte de la Cruz.

"Los nuevos modelos devops, que tienen muchísimas ventajas desde el punto de vista de la agilidad y eficiencia en el desarrollo y despliegue de nuevas soluciones, suponen nuevos retos desde el punto de vista de la ciberseguridad que hay que contemplar". Antonio Cabañas, GMV

"Los ciberdelincuentes han aprovechado la crisis del COVID-19 y los cambios en la vida de todos nosotros para modificar sus ataques, aprovechado vulnerabilidades derivadas de las conexiones remotas". Ricardo Maté, Sophos

"Es probable que la interacción de dispositivos IoT y M2M en la red 5G desencadene problemas sin precedentes en el diseño de productos y el comportamiento de los dispositivos". Alfonso Ramírez, Kaspersky Iberia

"Existen multitud de informes que han analizado los niveles de protección de seguridad que han implementado las empresas españolas que dejan pocas dudas que estamos en un nivel paupérrimo". Iñaki Calvo, CEO ICM

"Aunque se trabaja más en la concienciación de los usuarios, los ataques son cada vez más dirigidos y más sofisticados, por lo que, aunque la concienciación es fundamental, es necesario también ofrecer soluciones que no dependan del conocimiento que el usuario pueda tener". Borja Pérez, Stormshield Iberia