¿Por qué la seguridad 5G trata a su red como un sensor?

Gerald Reddig, Global Product Marketing Director - Security, Network Management and Son en Nokia

20/11/2019Teniendo esto en cuenta, vemos que mientras más indispensables sean estas redes, más se convertirán en objetivo de los atacantes. Esto significa que la próxima generación de redes tendrá que ofrecer mayor seguridad que cualquiera de las anteriores. Aunque históricamente la seguridad se ha instalado mediante aplicaciones en los servicios de red, en la era 5G ésta tendrá que incorporarse desde el primer momento.

La seguridad tiene que estar al nivel de los servicios de red

No se trata solo de que con 5G aumentará el número de redes que realizarán operaciones más complejas. También significa que los servicios brindados a través de estas redes serán diferentes de los servicios a los que estamos acostumbrados; es decir, incluso la forma de pensar de los proveedores de servicios en lo que respecta a seguridad tiene que cambiar.

Las redes futuras deberán ofrecer instanciamiento ('slicing'): una forma de virtualización en la cual los recursos de red podrán compartirse con calidad de servicio (QoS) garantizada y de manera aislada. En el futuro, los proveedores de servicios tendrán que gestionar las características de seguridad no solo en una escala de red, sino también en una escala por instancias, según las distintas necesidades de seguridad de cada una de ellas. La existencia de instancias extremo a extremo que terminan en redes privadas aumentará el área de ataque y, por ende, los requisitos de seguridad de los proveedores de servicios.

Los servicios de red actuales son estáticos y aislados. Una vez que se diseñan, no cambian y operan de manera más o menos aislada entre sí. En cambio, los servicios de la red 5G serán increíblemente dinámicos, de modo que responderán a condiciones cambiantes en tiempo real.

Imagine un sitio de trabajo remoto con vehículos autónomos que transportan personas o materiales de un lugar a otro. Esos vehículos deberán ser capaces de responder, muy rápidamente, a las condiciones cambiantes, tanto por seguridad como por eficacia. Una parte de esto se realizará gracias a los vehículos en sí mismos, mientras que otra parte gracias a la contribución de la red en la que estén operando. Los vehículos, sus sensores y procesadores, la red y los mecanismos de control forman parte de un solo ecosistema integral. Cualquier enfoque de seguridad tiene que abarcar también a este ecosistema en su totalidad, y ser en cada detalle tan flexible y adaptable como los servicios que está protegiendo.

Los servicios de la red 5G serán increíblemente dinámicos, de modo que responderán a condiciones cambiantes en tiempo real.

La analítica y la automatización son determinantes

Así que, ¿cómo es la seguridad integral, flexible y adaptable en un escenario de 5G? ¿Y cómo los proveedores de servicios pueden incorporarla desde el principio?

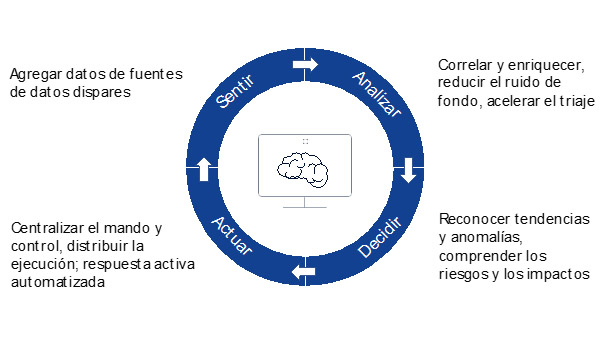

El primer prerrequisito es la visibilidad desde el dispositivo a través de la red y hasta la nube. Si no existe la posibilidad de recopilar, correlacionar y analizar datos extremo a extremo, las amenazas a la seguridad podrían pasar fácilmente inadvertidas. En cierto modo, con 5G toda la red se convierte en un “sensor” que extrae datos de todos los diversos sistemas y dispositivos a fin de brindar una visualización completa, global y en tiempo real para garantizar la máxima seguridad.

Las operaciones de la seguridad 5G también deberán ser predictivas y automatizadas: mediante el uso del aprendizaje automático, la analítica multidimensional y la información sobre amenazas, permitirá correlacionar datos de los diversos dominios y fuentes, detectar anomalías, proporcionar información contextual sobre amenazas, ponderar riesgos comerciales y recomendar (o ejecutar) medidas de mitigación.

La analítica es de gran importancia puesto que muchas de las amenazas están diseñadas para pasar desapercibidas el máximo tiempo posible ante el centro de operaciones de seguridad de la red o para permanecer ocultas en el barullo de información de ataques menores, relativamente inofensivos. El aprendizaje automático y la inteligencia artificial (IA) pueden descubrir este tipo de actividades malintencionadas “ocultas” y generar medidas para contrarrestarlas.

La analítica es de gran importancia puesto que muchas de las amenazas están diseñadas para pasar desapercibidas el máximo tiempo posible.

Seguridad incorporada en la red

Aunque los cortafuegos y otras defensas siguen siendo importantes para detener las intrusiones informáticas antes de que accedan a la red, los ataques seguirán realizándose de manera inevitable. Esto es especialmente cierto en 5G ya que la red no tendrá los límites convencionales, es decir, será un ecosistema abierto en el cual todo tipo de dispositivos de terceros sin gestionar podrán estar conectados.

Por suerte, es posible contar con una seguridad firme dentro de la red para proteger los datos y la infraestructura. La automatización y la orquestación del flujo de trabajo con seguridad integrada constituyen la clave de la transición desde una defensa estática a una respuesta ágil, precisa y adaptable ante las amenazas.

Finalmente, estos recursos de seguridad se suman al conjunto de aplicaciones imprescindibles: monitorización activa y orquestación del flujo de trabajo, gestión de acceso privilegiado y análisis de comportamiento de usuarios, certificación y gestión de identidades digitales en la red, aprendizaje automático de patrones de tráfico para detección de amenazas, respuestas automáticas ante incidentes, y mucho más.

Diseñando para la seguridad

Los proveedores de servicios desean atraer al mercado y monetizar las inversiones que realizan en sus redes para atender los nuevos escenarios de 5G. Conforme lo hacen, necesitarán un rendimiento de seguridad integral, a escala y desde todos los ángulos, para contrarrestar las amenazas persistentes y avanzadas.

El nuevo enfoque en seguridad 5G integra y automatiza la seguridad de la red 5G al tratar toda la red como un sensor: se utilizan los datos extraídos de los sistemas existentes para lograr un nivel de información mucho mayor.

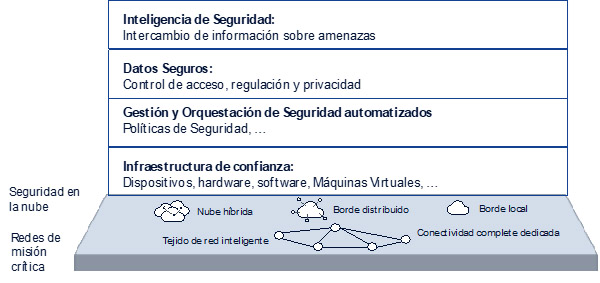

Para lograrlo, la seguridad tiene que cubrir cuatro capas esenciales:

Las cuatro capas que debe cubir la ciberseguridad en redes 5G.

En el nivel más básico, la seguridad debe estar incluida tanto en la red de servicios como en la infraestructura de nube. A medida que se asciende en la estructura de capas, toda la infraestructura (software de expansión, máquinas virtuales, dispositivos y hardware) también tiene que ser “fiable”. La gestión y la orquestación automatizadas de la seguridad facilitan una estrategia de seguridad sin complicaciones en todos estos elementos dinámicamente cambiantes, a la vez que todos los datos sensibles están protegidos mediante el control de acceso, la privacidad y el cumplimiento normativo.

Finalmente, para detectar y responder proactivamente a las amenazas de seguridad, es necesario compartir información relacionada con la seguridad entre todas las partes de la red: proveedores, socios y clientes.

En Nokia, hemos diseñado una cartera de seguridad integral 5G que incluye el conjunto completo de estas capas y recursos, combinada con un laboratorio de pruebas y verificación de seguridad avanzadas que abordará las necesidades esenciales de seguridad de las redes 5G extremo a extremo (E2E).

El trabajo de los equipos de seguridad en la era 5G será limitar la forma y el sitio en que los hackers puedan atacar a las redes y servicios, ser más precisos al determinar cuáles son las verdaderas amenazas y cuáles pueden ignorarse, así como agilizar la mitigación cuando sea necesaria una respuesta defensiva. Estamos comprometidos con la provisión de herramientas y metodologías que permita hacer exactamente eso.