Devolver al remitente: cómo prevenir el ransomware cuando se trabaja desde casa

El ransomware lleva años asolando a empresas y empleados, con sofisticadas cepas capaces de paralizar oficinas enteras o incluso fábricas inteligentes. Se trata de un malware virulento que suele colarse en los ordenadores a través de correos electrónicos maliciosos y cifra los archivos críticos. Se trata de una amenaza especialmente relevante desde que hacer negocios a distancia se ha convertido en la norma. El repentino cambio en la configuración del trabajo ha obligado a muchos empleados a crear oficinas improvisadas utilizando redes domésticas y espacios compartidos no seguros. Las personas que trabajan desde su domicilio son más susceptibles de sufrir estos sutiles ataques, que se aprovechan de rutinas diarias como la apertura de varios correos electrónicos.

Los ataques exitosos de ransomware son debilitantes porque el malware puede extenderse a otros ordenadores de la misma red, saltando de un dispositivo a otro y dejándolos inutilizados. Un trabajador doméstico comprometido puede ser utilizado como punto de lanzamiento hacia una red empresarial. Entonces, el actor del ransomware suele exigir un precio elevado para descifrar todos los archivos y permitir al usuario o empresa reanudar sus operaciones con normalidad.

Las personas que trabajan desde su domicilio son más susceptibles de sufrir estos sutiles ataques, que se aprovechan de rutinas diarias como la apertura de varios correos electrónicos.

El siguiente artículo de Trend Micro proporciona a los teletrabajadores una visión general de cómo funcionan los ataques de ransomware, dándoles una visión práctica de los puntos débiles de las configuraciones domésticas. También enumeramos las pautas de prevención que ayudarán a los trabajadores a evitar la amenaza por completo.

Cómo funcionan los ataques de ransomware

Los actores del ransomware buscan grandes objetivos. Quieren acceder a la red corporativa a la que usted puede estar conectado desde casa a través de una VPN, o a los sistemas alojados en la nube que utiliza para trabajar o compartir archivos. Su objetivo es extenderse por la red de su organización, primero para robar y luego para cifrar los datos.

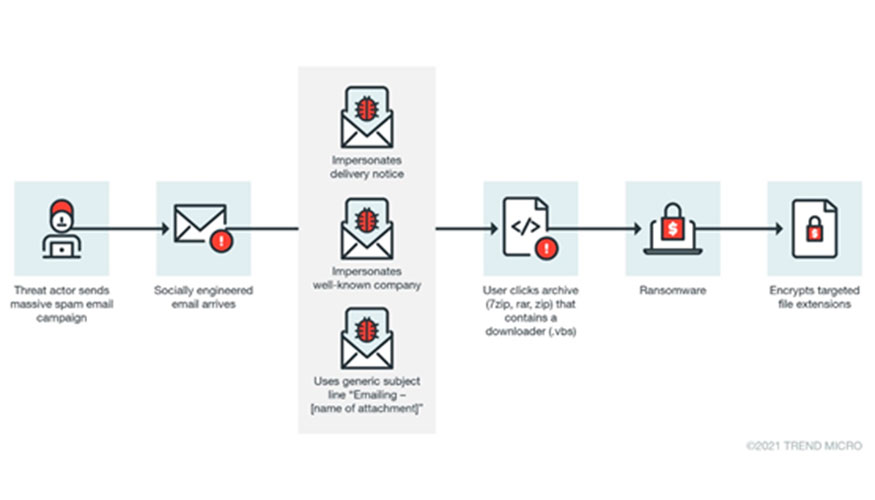

Figura 1. Ejemplo de una cadena de infección típica de ransomware.

El phishing por correo electrónico es el método más común que utilizan los distribuidores de ransomware. Estos actores maliciosos se han convertido en expertos en conseguir que los usuarios desprevenidos hagan clic en enlaces a sitios web que alojan malware o descarguen archivos peligrosos para iniciar el proceso de infección. A continuación, se describen algunas de las formas en que el ransomware llega a las configuraciones domésticas vulnerables:

- Dirigirse a las cuentas de email del trabajo, a las herramientas de escritorio remoto (por ejemplo, Microsoft Remote Desktop o RDP), y a las redes/almacenamientos basados en la nube, etc. para entregar la carga útil completa del ransomware. Esto puede ocurrir a través de correos electrónicos de phishing, o pueden escanear herramientas específicas y luego tratar de adivinar la contraseña (conocido como fuerza bruta). Un nuevo ransomware para Mac, llamado EvilQuest, tiene un registrador de teclas que puede capturar las contraseñas mientras las escribes, lo que permite a los operadores del ransomware robar datos y utilizarlos para propagar su malware cuando te conectas a un portal corporativo.

- Dirigir malware a su VPN o software de escritorio remoto. La suplantación de identidad es de nuevo una forma popular de hacerlo, o pueden esconderlo en software popular en sitios de torrents o en apps subidas a las apps stores.

- Dirigirse a los dispositivos domésticos inteligentes y a los routers a través de vulnerabilidades, contraseñas por defecto o contraseñas fáciles de adivinar. Los actores de la amenaza se dirigen a estos dispositivos para utilizar las redes domésticas de los empleados como trampolín para entrar en las redes corporativas.

¿Cómo se puede prevenir el ransomware?

Los trabajadores remotos pueden tomar algunas medidas relativamente sencillas para ayudar a mitigar los riesgos en cascada que plantea el nuevo ransomware.

Evite dar información personal

Algunos actores maliciosos toman la información disponible públicamente y la utilizan para acceder a información privada más valiosa, o la utilizan para enviar y desplegar malware en su dispositivo. La información suele tomarse de sitios de redes sociales y perfiles públicos. Tenga cuidado con el tipo de información que comparte online: asegúrese de que solo proporciona información privada cuando sea absolutamente necesario.

Refuerce su higiene de contraseñas

Los trabajadores desde el domicilio deben emplear las mejores prácticas de contraseñas para su correo electrónico y otras cuentas: ocho o más caracteres y símbolos; evitar repeticiones, secuencias o patrones; y no reutilizar las contraseñas. Dado que algunas herramientas y portales corporativos online también pueden tener valores predeterminados que los atacantes pueden forzar, es mejor cambiar regularmente las contraseñas e implementar la autenticación multifactor. El uso de un gestor de contraseñas es una buena manera de almacenar múltiples contraseñas e identificaciones de inicio de sesión en una ubicación segura.

Los usuarios de Windows deben activar la función de mostrar las extensiones de los archivos

Mostrar extensiones de archivos es una funcionalidad nativa de Windows que muestra a los usuarios qué tipos de archivos se están abriendo. A veces los actores maliciosos utilizan nombres de archivos que parecen dos extensiones, por ejemplo 'photo.avi.exe'. Los usuarios deben utilizar esta función de Windows para comprobar qué están abriendo y evitar cualquier archivo de aspecto sospechoso.

Abra solo los archivos adjuntos de correo electrónico de confianza

El ransomware se propaga habitualmente a través del correo electrónico de spam con archivos adjuntos maliciosos, y muchos distribuidores ya conocen los títulos de asunto más eficaces para captar la atención del usuario. También suelen enviar cargas útiles maliciosas en tipos de archivos comunes: jpegs, documentos de Word, hojas de Excel y otros archivos adjuntos que la mayoría de las oficinas utilizan habitualmente. Los usuarios deben desconfiar de los archivos adjuntos al correo electrónico de remitentes desconocidos, especialmente si proceden de fuera de su organización. Algunos actores del ransomware también utilizan archivos poco comunes en su correo spam, y confían en que los usuarios simplemente hagan clic sin mirar. Tenga cuidado y evite abrir extensiones de archivo sospechosas (como.EXE, .VBS o.SCR). Algunos usuarios pueden incluso configurar sus servidores de correo web para bloquear esos archivos adjuntos.

Desactive la conexión a Internet si el ordenador muestra un comportamiento sospechoso

El ransomware suele necesitar conectarse con un servidor de comando y control (C&C) para completar su rutina de cifrado. Sin acceso a Internet, el ransomware permanecerá inactivo en un dispositivo infectado. Si un usuario logra atrapar el ransomware durante las primeras etapas del ataque, puede desactivar el acceso a Internet y mitigar cualquier daño.

Aproveche todas las herramientas y funciones de seguridad a su disposición

Muchos dispositivos y programas informáticos ya cuentan con funciones de seguridad integradas y constantemente actualizadas. Actualice el firmware de su router doméstico, así como los sistemas operativos y el software de los ordenadores, dispositivos móviles y navegadores a las últimas versiones. Esto incluye cualquier herramienta virtual y VPN de su empresa. Todos los dispositivos deben ejecutar también soluciones de seguridad de red y de endpoint actualizadas de un proveedor de confianza. (Esto debería incluir funciones anti-intrusión, anti-amenazas web, anti-spam, anti-phishing y, por supuesto, anti-ransomware). Trend Micro Maximum Security ofrece una amplia protección para los dispositivos finales: PC, móvil y Mac. Puede bloquear amenazas web como el ransomware y le ayuda a evitar los correos electrónicos de phishing maliciosos.

Los riesgos del ransomware

Los trabajadores remotos que tengan la mala suerte de ser atacados por un ransomware probablemente perderán la mayor parte de sus datos si no tienen copias de seguridad, y no podrán utilizar su solo niegan a sus víctimas el acceso a los archivos, sino que también utilizan la 'técnica de la doble extorsión', en la que amenazan con exponer los datos si las víctimas no pagan el rescate.

Si un ataque de ransomware tiene éxito, los costes de recuperación son elevados. Aparte de la pérdida de datos valiosos, la paralización de las operaciones por la inaccesibilidad de las máquinas afecta en gran medida a los resultados de la empresa. Por no mencionar que los dispositivos pueden necesitar ser reinstalados o reemplazados si están dañados por el ataque. Uno de los ejemplos más perversos de esto es el incidente del gigante naviero Maersk. La empresa tuvo que hacer frente a una pérdida de 300 millones de dólares en concepto de interrupción del negocio y recuperación.

Los riesgos del ransomware son graves tanto para los trabajadores remotos como para las empresas. Sin embargo, la mejor manera de gestionar y mitigar la amenaza es estar atento para detectar comportamientos sospechosos online y seguir las mejores prácticas descritas anteriormente. A medida que más organizaciones y empleados recurren a configuraciones de trabajo remoto, la seguridad de su entorno de trabajo debería ser la nueva norma.