Los expertos de Kaspersky conectan el ataque de SolarWinds con la puerta trasera Kazuar

El 13 de diciembre de 2020, FireEye, Microsoft y SolarWinds anunciaron el descubrimiento de un gran y sofisticado ataque a la cadena de suministro basado en el despliegue de 'Sunburst', un malware anteriormente desconocido, que fue utilizado contra los clientes de la plataforma Orion IT de la compañía SolarWinds. Los expertos de Kaspersky han encontrado varias similitudes de código entre Sunburst y las versiones conocidas de la puerta trasera Kazuar, un tipo de malware para acceder de forma remota a la máquina de una víctima. Los nuevos hallazgos proporcionan información que puede ayudar a avanzar en la investigación del ataque.

Al estudiar la puerta trasera Sunburst, los expertos de Kaspersky descubrieron una serie de características superpuestas con Kazuar, una puerta trasera .NET previamente identificada, reportada por primera vez por Palo Alto en 2017, y utilizada en distintas campañas de ciberespionaje en todo el mundo. Múltiples similitudes en el código sugieren una conexión entre Kazuar y Sunburst, aunque de naturaleza indeterminada.

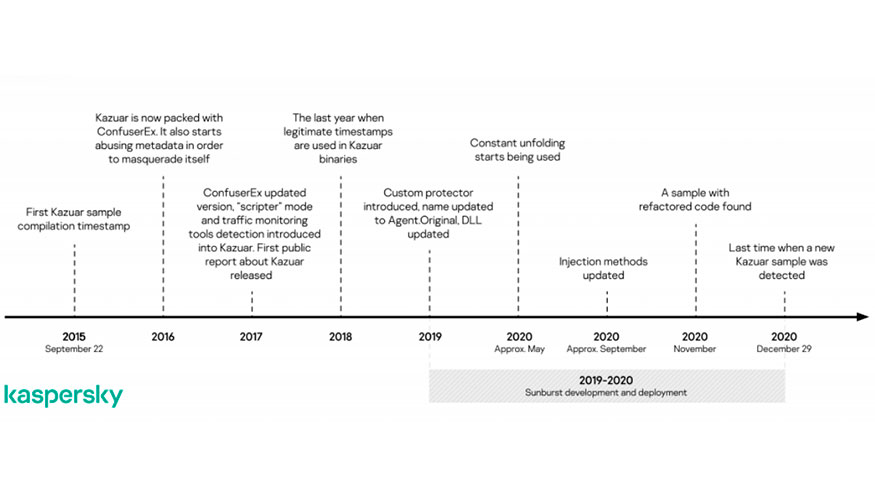

Cronología del desarrollo y evolución de Kazuar.

Las características que se superponen tanto en Kazuar como en Sunburst incluyen el algoritmo utilizado para generar los UID (identificadores únicos) de las víctimas, el uso extensivo del hash FNV-1ª en todo el malware y el algoritmo de suspensión de ambas puertas traseras. Según los expertos, estos fragmentos de código no son 100% idénticos, lo que sugiere que Kazuar y Sunburst pueden estar relacionados, aunque la naturaleza de esta relación no está todavía clara.

Tras la primera implementación del malware Sunburst, en febrero de 2020, Kazuar siguió evolucionando y las variantes posteriores de 2020 son aún más similares en algunos aspectos a Sunburst.

En general, durante los años de la evolución de Kazuar, los expertos han observado un desarrollo continuo, en el que se han ido añadiendo características significativas que se asemejan a Sunburst. Aunque estas similitudes entre Kazuar y Sunburst son notables, podría haber muchas razones para su existencia, como por ejemplo que Sunburst haya sido desarrollado por el mismo grupo que Kazuar, que los desarrolladores de Sunburst hayan utilizado Kazuar como punto de inspiración, el traslado de alguno de los desarrolladores de Kazuar al equipo de Sunburst, o el hecho de que ambos grupos detrás de Sunburst y Kazuar hayan obtenido su malware de la misma fuente.

“La conexión identificada no revela quién estuvo detrás del ataque SolarWinds, sin embargo, proporciona información adicional que puede ayudar a los investigadores a avanzar con esta investigación. Creemos que es importante que investigadores de todo el mundo estudien estas similitudes e intenten descubrir más datos sobre Kazuar y el origen de Sunburst, el malware utilizado en la brecha de SolarWinds. Basándonos en nuestra experiencia, si miramos al ataque de WannaCry, por ejemplo, vemos que, en los primeros días, había muy pocos hechos que lo relacionaran con el grupo Lazarus. Con el tiempo, aparecieron más pruebas que nos permitieron, a nosotros y a otros, vincularlos con gran seguridad. Es crucial una mayor investigación sobre este tema para establecer conclusiones", señala Costin Raiu, director del Equipo de Investigación y Análisis Global de Kaspersky

Para evitar el riesgo de ser infectado por malware como la puerta trasera Sunburst, Kaspersky recomienda proporcionar a los equipos SOC acceso a la última información sobre amenazas. Kaspersky Threat Intelligence Portal ofrece acceso a la información sobre amenazas de la compañía, aportando datos sobre ciberataques, además de los conocimientos reunidos por Kaspersky durante más de 20 años. El acceso gratuito a una selección de características que permiten a los usuarios comprobar archivos, URLs y direcciones IP está disponible aquí.

Las organizaciones que deseen realizar sus propias investigaciones pueden aprovechar Kaspersky Threat Attribution Engine. Compara los códigos maliciosos descubiertos con las bases de datos de malware y, basándose en las similitudes, los atribuye a campañas APT previamente reveladas.