Cómo hacer frente a los ciberataques que instrumentalizan el COVID-19

Así lo refleja el informe de Cytomic Ciberataques instrumentalizando el COVID-19, basado en el análisis de cientos de detecciones de malware llevadas a cabo por el laboratorio de Cytomic entre el 12 y el 25 de marzo. El estudio ha desglosado dos tipos de campañas: spam relativo al coronavirus y dominios maliciosos.

Cytomic, unidad de negocio de Panda Security, ha examinado mensajes de correo electrónico procedentes de todo el mundo que tienen como remitente a organizaciones oficiales y en apariencia, contienen actualizaciones y recomendaciones relacionadas con la enfermedad. Entre los casos analizados, destacan los siguientes:

- Phishing que suplanta a una entidad bancaria: El laboratorio de Cytomic detectó que se está extendiendo una campaña de envío de correos electrónicos fraudulentos que suplantan la identidad de una importante entidad bancaria española. El objetivo de este phishing es dirigir a sus víctimas a una web falsa para robarles sus datos de acceso al banco.

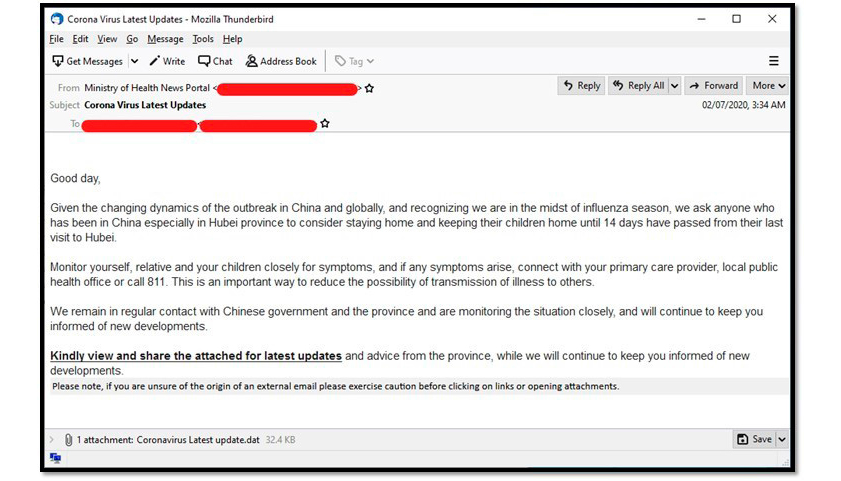

- ‘Últimas actualizaciones del coronavirus’: Esta campaña fue detectada en el Reino Unido. El correo electrónico viene con un archivo adjunto en formato.dat que supuestamente contiene las últimas actualizaciones de COVID-19, pero dicho archivo contiene un malware.

- ‘Coronavirus: información importante sobre precauciones’: en este caso, está dirigido a usuarios italianos, un país gravemente afectado por la pandemia. En el cuerpo del correo electrónico, el remitente afirma que el archivo adjunto es un documento preparado por la Organización Mundial de la Salud (OMS) y recomienda encarecidamente a los lectores que descarguen el archivo comprometido adjunto de Microsoft Word. El archivo malicioso contiene un troyano.

- ‘Exclusiva: Vacuna para el coronavirus detectada’: esta campaña en Portugal da un enlace a más información sobre la supuesta vacuna que en realidad contiene el malware.

Un ejemplo, es el spam con “Últimas actualizaciones del Corona Virus”, cuyo remitente era Ministerio de Salud. Contiene recomendaciones sobre cómo prevenir la infección y viene con un archivo adjunto que supuestamente contiene las últimas actualizaciones de COVID-19, pero en realidad llevaba un malware.

Dominios maliciosos relacionados con el coronavirus

El laboratorio de Cytomic también ha detectado un aumento notable en los nombres de dominio que usan la palabra “corona” y que están combinadas con palabras que también suelen utilizar los usuarios en sus búsquedas orgánicas, tales como “vacuna” o “emergencia”. Entre los dominios destacados en el informe cabe mencionar:

• acccorona [.] com

• alphacoronavirusvaccine [.] com

• anticoronaproducts [.] com

• beatingcorona [.] com

• cdc-coronavirus [.] com

• contra-coronavirus [.] com

• corona-crisis [.] com

• corona-emergencia [.] com

María Campos, VP de Cytomic señala: “Los ciberatacantes están aprovechando una situación de enorme gravedad para nuestra sociedad y nuestra economía a través del interés que despierta el COVID-19 para las organizaciones y para todos nosotros. Es evidente que la primera línea de defensa ante su malware siempre la constituye la concienciación de los propios empleados y unas buenas prácticas de ciberseguridad, pero las grandes organizaciones también pueden contar el apoyo de tecnologías avanzadas, que sean capaces de clasificar todos los binarios antes de su ejecución, bloquear aquellos que son maliciosos y que también detecten y anulen comportamientos inusuales”.

Cytomic explica en su informe la naturaleza de estos ciberataques y proporciona más detalles para la comunidad de ciberseguridad, como los denominados Indicadores de Compromiso. Considera que la principal línea de defensa contra estos ciberataques la constituye la prevención, a través de la concienciación de los riesgos entre los empleados de la organización.