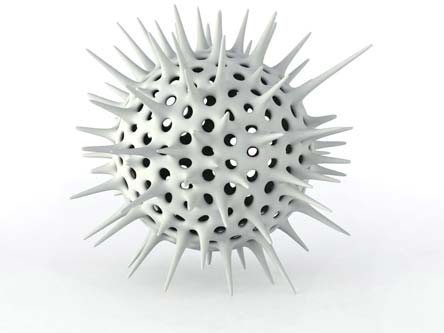

La lengua vietnamita, nuevo objetivo de los hackers

Seguramente muchos de ustedes han podido leer en un post en el blog de Google información sobre ataques dirigidos a ordenadores de quienes hablan vietnamita. El botnet que McAfee ha identificado mientras investigaba la Operación Aurora ha requisado ordenadores en lo que parece ser un ataque generado por motivos políticos. McAfee ha compartido los resultados de su investigación con Google tal como ocurrieron.

Seguramente muchos de ustedes han podido leer en un post en el blog de Google información sobre ataques dirigidos a ordenadores de quienes hablan vietnamita. El botnet que McAfee ha identificado mientras investigaba la Operación Aurora ha requisado ordenadores en lo que parece ser un ataque generado por motivos políticos. McAfee ha compartido los resultados de su investigación con Google tal como ocurrieron.

Los atacantes crearon un botnet dirigido a quienes hablan vietnamita con malware camuflado como software de Windows compatible como dicho idioma. El driver para el teclado conocido como VPSKeys es popular entre los usuarios de Windows de Vietnam y es necesario utilizarlo para insertar acentos de la lengua local cuando utilizan Windows. El código bot se hace pasar por un driver de teclado y se abre camino en ordenadores que, una vez infectados, unen el botnet con sistemas de mando y control situados en todo el mundo y a los que se accede, principalmente, desde direcciones IP de Vietnam. Sospechan que el botnet se creó a finales de 2009, coincidiendo, por casualidad, con los ataques de Operación Aurora.

Cuando los laboratorios McAfee Labs identificaron el malware durante su investigación de dicha Operación, creyeron que los ataques no estaban relacionados. El código bot es mucho menos sofisticado que los ataques de Operación Aurora. Es un código bot común que podría usar máquinas infectadas para distribuir ataques de denegación de servicio, monitorizar actividades en sistemas comprometidos o para cualquier otro sospechoso propósito.

En McAfee creen que los atacantes comprometieron www.vps.org, el sitio Web de la Sociedad de Profesionales Vietnamitas y sustituyeron el driver para teclado legítimo por un troyano. Entonces, enviaron un correo electrónico a personas concretas, indicándoles que volvieran de nuevo al sitio Web de VPS, desde donde se descargaba el troyano. El falso driver de teclado, denominado W32/VulcanBot por McAfee, conectó los equipos infectados a una red de ordenadores comprometidos. Durante la investigación del botnet encontraron una docena de comandos y sistemas de control para la red de equipos hackeados, a los que se accedía desde direcciones IP en Vietnam. Originalmente, algunos de estos dominios y archivos fueron reportados y asociados con la Operación Aurora, pero actualmente creen que este malware no está relacionado con dicha Operación y utiliza diferentes comandos y servidores de control.

La compañía considera que los autores pueden estar motivados políticamente y es posible que exista alguna alianza con el Gobierno de la República Socialista de Vietnam. El objetivo de la Sociedad de Profesionales de Vietnam es aumentar el conocimiento y la comprensión de las condiciones sociales y económicas en el país del sudeste asiático, según afirma Wikipedia.

McAfee detectó más cantidad de malware en enero, casi al mismo tiempo que proporcionó protección para el malware relacionado con la Operación Aurora. El botnet está todavía activo y los ataques desde dicho botnet continúan hoy en día. Este incidente pone de relieve que no todos los ataques están diseñados para el robo de datos o dinero. Este es, probablemente, el ejemplo más reciente de ciberataques motivados políticamente, que están aumentando y es un tema que McAfee aborda con frecuencia.

En el excelente artículo paper on Cybercrime and Hacktivism publicado en marzo, el investigador Francois Paget trata este asunto, así como en su Informe Trimestral de Amenazas. Pueden leer el artículo completo en: http://siblog.mcafee.com/cto/vietnamese-speakers-targeted-in-cyberattack/