Lo que hace que ASi-5 sea tan seguro y con garantía de futuro

Bihl+Wiedemann ofrece con ASi-5 un sistema completamente rediseñado. Está preparado para el futuro a largo plazo, ya que se encuentra perfectamente adaptado a las necesidades de la Industria 4.0, sobre todo en lo que se refiere al dimensionamiento de los datos de transmisión. Además, el sistema aumenta la seguridad en los tiempos en que cada vez más dispositivos se comunican directamente entre sí. Porque la independencia en la comunicación entre ASi-5 y TCP/IP aísla a muchos participantes de la red, cerrando así las lagunas de seguridad. Bihl+Wiedemann ofrece también mayor seguridad mediante la realización de pruebas detalladas de los componentes del software, así como mediante actualizaciones de software sencillas. Este artículo trata sobre cuatro aspectos del sistema ASi-5: la estructura de la transmisión de datos, las amplias características y medidas de seguridad de Bihl+Wiedemann, así como la importancia de las actualizaciones sencillas en el sistema.

Los buses de campo, como Profinet, EtherCAT o ASi, están muy extendidos en la actualidad. En muchos lugares reemplazan uno a uno el cableado convencional directo de sensores y actuadores. Por este motivo, se han optimizado para los datos que deben transferirse de forma cíclica, que son indispensables para controlar una máquina. Sin embargo, conforme avanza la digitalización y las exigencias de la Industria 4.0, otros datos adquieren cada vez mayor importancia:

- Tecnología de sensores de medición en lugar de sensores de conmutación

- Control de accionamientos a través del número de revoluciones en lugar del simple encendido/apagado

- Registro de magnitudes de medida secundarias además de las primarias

- Registro de magnitudes derivadas, como la frecuencia de conmutación

- Comprobación de las versiones del software y, en su caso, importación de las actualizaciones

- Datos de diagnóstico.

Se necesita mayor ancho de banda

Este cambio en las exigencias hace que sea necesario, en primer lugar, aumentar el ancho de banda para la transmisión de datos y, además, tiene otras consecuencias: En función de la aplicación se requiere una distribución muy diferente del ancho de banda en datos rápidos y cíclicos (normalmente pocos bits) y datos acíclicos más lentos con un gran volumen.

Distribución adaptada a las necesidades de datos cíclicos y acíclicos

ASi-5 ha implementado, por ello, un sistema flexible con el que, por un lado, se puede escalar el ancho de banda de un participante entre 1 y 4 canales de transporte. Además, la distribución entre los datos cíclicos y los datos acíclicos puede aplicarse de forma adaptada a las necesidades. La definición preliminar de los conjuntos apropiados la asume Bihl+Wiedemann como fabricante de dispositivos ASi-5. Para ello se ponen a disposición del usuario una serie de perfiles fácilmente seleccionables. De ese modo se pueden manejar adecuadamente, por un lado, las cajas de E/S clásicas con un bit por punto de entrada y, por otro lado, por ejemplo las pantallas que requieren los ‘datos de streaming’.

La monocultura TCP/IP como riesgo para la seguridad

Las consideraciones sobre la seguridad de los datos también son cada vez más importantes en la tecnología de automatización. Esto es válido aún en mayor medida cuanto se observa que para la Industria 4.0 se necesita una gran transparencia de datos y, en consecuencia, cada vez más dispositivos se comunican directamente entre sí. Un punto débil básico en este sentido es la ‘monocultura’ TCP/IP. Tan fácil como resulta el intercambio de información a través de los servicios TCP/IP, siempre iguales y estandarizados, así de fácil pueden estar ocultas también las mismas lagunas de seguridad en dispositivos completamente diferentes.

Esto se ve favorecido por la reutilización deseable de códigos fuente de software acreditados. Este efecto se manifiesta de manera imponente en el ejemplo del llamado fallo ‘Heartbleed’, que se originó en 2012 y no fue arreglado hasta 2014. En el descubrimiento se mostró que no sólo se vieron afectados los servidores web, sino entre otros también Android, algunos teléfonos VoIP, sistemas NAS y muchos más. No hace falta mucha imaginación para cuantificar cuánto más graves serían las repercusiones de un error similar hoy día o en el futuro, en un mundo cada vez más interconectado, con decenas de millones de dispositivos IoT.

La cantidad creciente de dispositivos dificulta la seguridad de la red

El fallo ‘Heartbleed’ fue solamente un clásico error de programación. Sin embargo, también se pueden imaginar escenarios de pesadilla en los que los ‘hacker’ equipan dispositivos IoT con software manipulado. Estos no sólo ejecutan entonces su función propiamente dicha. Además, buscan agujeros de seguridad en la red corporativa accesible y perciben, por ejemplo, contraseñas que envían a continuación a un servidor externo.

Naturalmente, la atención que se ha prestado en los últimos años a los problemas potenciales de la interconexión también ha incrementado la seguridad, precisamente en el entorno altamente profesional de la automatización. Pero el desafío debido a un número creciente de forma exponencial de dispositivos de campo compatibles con TCP/IP es muy alto. Después de todo, los responsables de la seguridad de la red no sólo tienen que definir los servicios permitidos y necesarios para cada dispositivo. También tienen que implementar, a continuación, dichas definiciones de manera impecable en los cortafuegos y otros dispositivos de seguridad. Esto no es tarea fácil y cada vez se hace más difícil debido al número creciente de dispositivos que se utilizan.

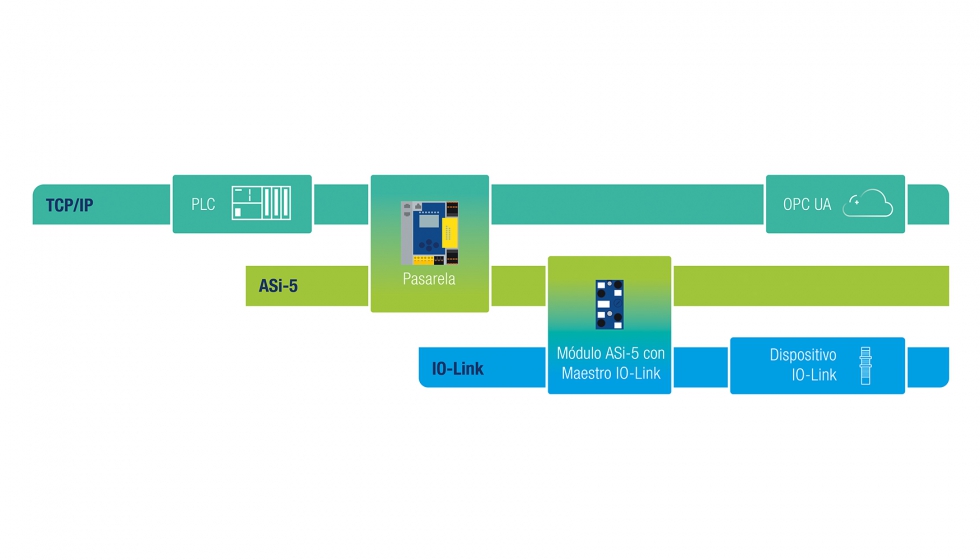

La independencia en la comunicación entre ASi-5 y TCP/IP aumenta la seguridad

Por lo tanto, a los efectos de la seguridad resulta muy útil, ya que con ASi-5 e IO-Link se produce una independencia de la lógica con TCP/IP. Los elevados requisitos de seguridad ya sólo se deben plantear al maestro ASi-5, que establece la conexión con TCP/IP. Por el contrario, los esclavos ASi-5 son mucho más inofensivos desde el punto de vista de la tecnología de seguridad, ya que no pueden comunicarse en redes TCP/IP. Los responsables de la seguridad de la red pueden, por lo tanto, concentrarse en un número mucho menor de dispositivos y examinarlos con más detalle.

ASi-5 dificulta la captura de las tramas de comunicación

Otra característica especial de ASi-5 es que también proporciona una mayor seguridad: gracias a la transmisión de datos por medio de OFDM en la asignación dinámica de frecuencias, hace que resulte muy difícil la captura de las tramas de comunicación. Puesto que se necesita todo el contexto del establecimiento de conexión entre maestro y esclavo. Además, es necesaria una sincronización precisa, como ocurre entre maestro y esclavo, de acuerdo con el protocolo ASi-5. En realidad, solamente así se pueden descodificar las tramas. Un punto importante es también que la intensidad de la señal no es igual de buena en todas las posiciones espaciales, dependiendo de la frecuencia. Maestro y esclavo negocian esto de forma optimizada entre sí, pero a causa de ello se dificulta mucho la escucha. En comparación con eso, el registro de telegramas Ethernet con TAPs de Ethernet a la venta o puertos de espejo estándar es extremadamente fácil.

Pruebas de seguridad detalladas, selección minuciosa de componentes

Para garantizar un alto nivel de seguridad, el departamento de desarrollo de Bihl+Wiedemann trabaja también con gran esmero. Todos los componentes de software empleados se seleccionan teniendo en cuenta los aspectos de seguridad. Además de ello, los desarrolladores observan constantemente los mensajes de error y de seguridad. El software de código abierto puede ser, a menudo, una alternativa muy buena, según la experiencia de Bihl+Wiedemann, debido a una comunidad grande y activa.

Además, Bihl+Wiedemann realiza periódicamente pruebas de seguridad a gran escala con diferentes herramientas. Aquí figuran sistemas de pruebas, como la plataforma de pruebas Achilles de General Electric. Este sistema de prueba somete a estrés al objeto de ensayo en una mezcla de patrones de ensayo aleatorios, pero también de patrones problemáticos conocidos, por ejemplo, diferencias entre la longitud real y declarada de los bloques de datos, rebasamiento de longitudes permitidas y mucho más. Para pruebas adicionales, Bihl+Wiedemann utiliza generadores de carga que permiten simular cargas de red elevadas. Estos pueden, por ejemplo, detener tareas individuales en el objeto de ensayo, lo que puede provocar reacciones inesperadas.

En la práctica, estas pruebas muestran siempre efectos desconcertantes en el desarrollo. Descubrirlos previamente en el laboratorio, antes de que aparezcan en la sede del cliente, es un factor decisivo en el aseguramiento de la calidad. El coste relativamente elevado en tiempo y en recursos financieros resulta rentable, en cualquier caso, según la experiencia de Bihl+Wiedemann.

Las actualizaciones sencillas en el sistema aumentan la seguridad

La facilidad de realizar actualizaciones de software también es indispensable, asimismo, para obtener un alto nivel de seguridad. Como lo demuestra el ejemplo del fallo ‘Heartbleed’, los errores también pueden surgir en paquetes muy bien acreditados e incluso después de mucho tiempo. Si ese es el caso, debe ser posible reaccionar inmediatamente. Lo mejor es ofrecerle al usuario una actualización sencilla y fiable en el sistema. De este modo, no sólo podrá importar las actualizaciones de seguridad que se necesiten urgentemente, sino también ampliaciones y mejoras funcionales, como ‘efecto secundario’.

Bihl+Wiedemann ofrece esta posibilidad para todos los maestros y esclavos ASi-5 directamente a través del software Bihl+Wiedemann. De ese modo se compara el software de los dispositivos en el bus ASi con el software autorizado para los números de serie correspondientes en el servidor de actualización. Si existe una versión más reciente, se podrá actualizar directamente; por supuesto sólo tras el consentimiento expreso del usuario. Para no interrumpir la cadena de seguridad aquí, en el proceso de actualización se integran varias características de seguridad:

- Cada dispositivo habilitado para TCP/IP recibe un certificado individual para la comunicación SSL en la producción

- El software en el servidor de actualización está firmado y los dispositivos pueden verificar la firma

- Las actualizaciones sólo son posibles a través del servidor de actualizaciones y la conexión cifrada.

El bus de campo ideal para la Industria 4.0

ASi-5 posee, por lo tanto, las mejores condiciones para la implementación de proyectos de la Industria 4.0: un gran ancho de banda, la distribución de datos cíclicos y acíclicos en función de las necesidades y las características de seguridad necesarias. Tan solo la independencia en la comunicación entre ASi-5 y TCP/IP ya aumenta significativamente la seguridad a través de los muchos participantes de la red. Además, Bihl+Wiedemann emprende muchas acciones para proporcionar una seguridad aún mayor. Entre otros figuran, por ejemplo, las exhaustivas pruebas descritas con una amplia gama de herramientas del sector de la ciberseguridad, así como una capacidad de actualización en el sistema de los productos Bihl+Wiedemann, protegidos con certificados criptográficos.