Cuando el phishing comienza desde dentro

Los emails de phishing internos se utilizan en ataques multietapa en los que una cuenta de correo es capturada, ya sea controlando a los usuarios del dispositivo con malware que ha sido instalado previamente, o bien comprometiendo las credenciales de la cuenta del usuario. Los emails de phishing internos se utilizan en ataques dirigidos, donde el objetivo es robar información o cometer extorsiones, y es común en los patrones de Business Email Compromise (BEC) diseñados para robar dinero. Puesto que el remitente es un usuario interno y en el que se confianza, es más probable que el destinatario tome medidas y actúe siguiendo ese mensaje de correo electrónico.

A continuación, Trend Micro ofrece varios ejemplos que permiten ilustrar qué son estos ataques y cómo actúan, además de información y consejos para detener los ataques internos de phishing.

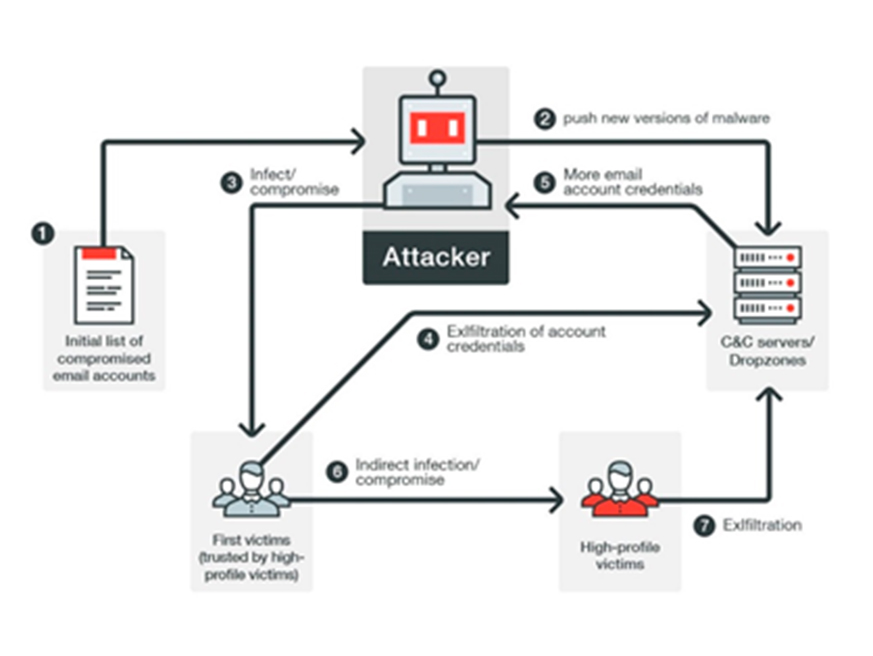

Ejemplo: Campaña de ataque dirigido Eye Pyramid

Los atacantes de Eye Pyramid llevaron a cabo una exitosa campaña de robo de información durante años antes de que, a principios de este año, pudieran ser llevados a los tribunales. Su técnica favorita consistía en pasar de un usuario a otro usando emails de phishing con un archivo adjunto malicioso. El mensaje adjunto contenía malware que recopilaba y extraía información, incluyendo direcciones de correo electrónico que se utilizaban en los siguientes objetivos. Sus métodos, que comprometieron más de 100 dominios de correo electrónico y 18.000 cuentas de email, tuvieron el sello de un ataque patrocinado por un Estado, pero sorprendentemente fue puesto en marcha por un ingeniero nuclear italiano y su hermana, que buscaban sacar provecho de la información.

Método de ataque de Eye Pyramid.

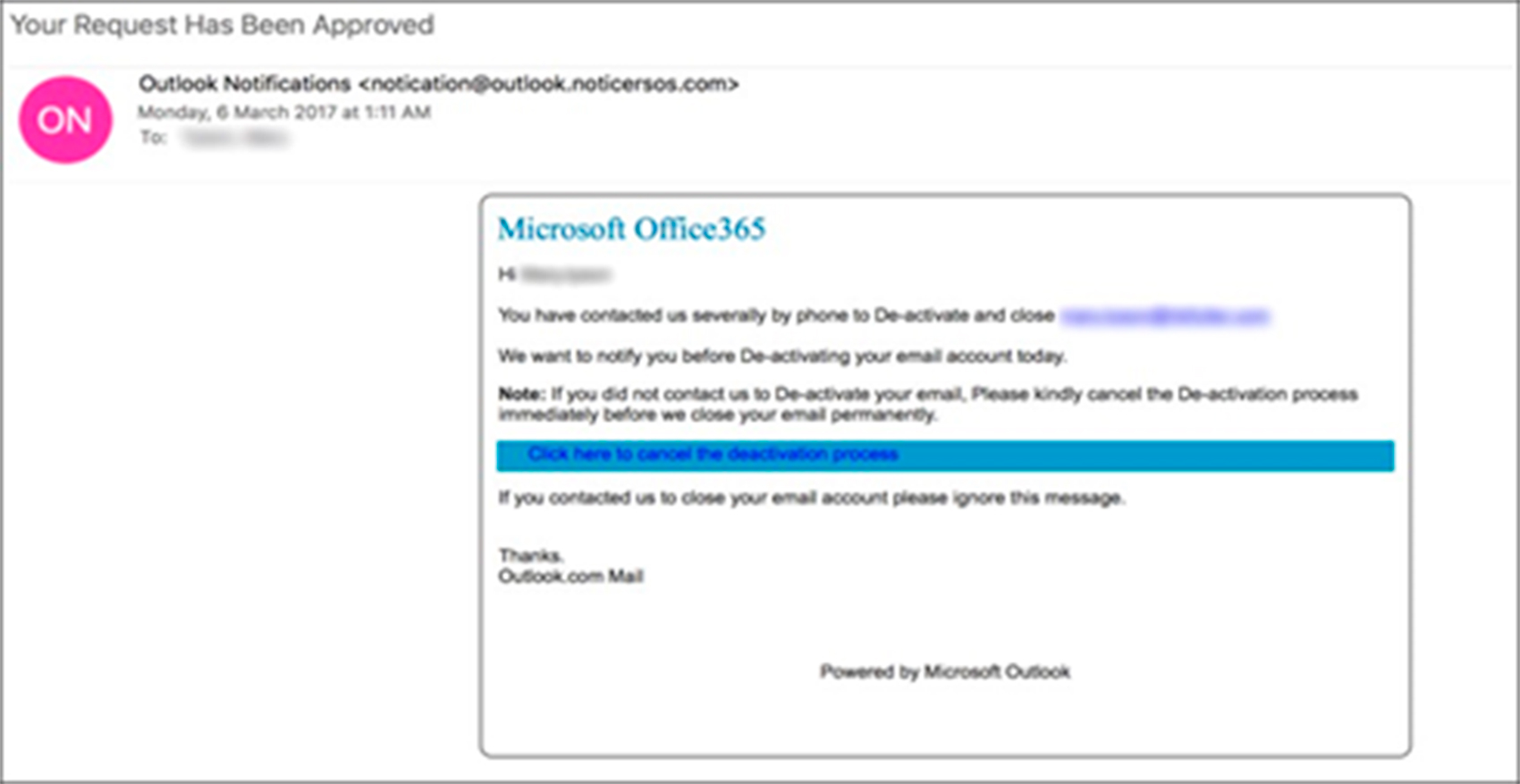

Ejemplo: Phishing interno dirigido a credenciales de Office 365

La popularidad de Microsoft Office 365 lo ha convertido en un blanco atractivo para las campañas de ataque. Existen muchos ejemplos de atacantes que intentan falsificar las credenciales de Office 365 de los usuarios. Una vez que la cuenta de un usuario se compromete, los atacantes pueden iniciar un ataque de Business Email Compromise (BEC) como en los emails incluidos en el ejemplo a continuación que hacen referencia a una estafa de transferencia bancaria.

Ejemplo de un ataque de phishing a credenciales de Office 365 que permitió una estafa BEC para transferir dinero desde una cuenta comprometida.

Ejemplo: Ataque destructivo contra el Financial Times

Un ejemplo de un ataque potencialmente destructivo se dio en el Financial Times hace unos años. El atacante (más tarde se supo que era el Ejército Electrónico Sirio) utilizó una cuenta de email comprometida para enviar correos de phishing internos con el fin de robar credenciales de cuentas adicionales. Cuando el departamento de TI conoció la existencia de estos ataques internos de phishing, envió un email de advertencia a todos los usuarios en el que se incluía un enlace para cambiar las contraseñas. El problema fue que el atacante vio dicho correo del área de TI y cambió el link a su propio website de phishing. Al final, los atacantes tuvieron acceso a todos los sistemas que necesitaban, pero decidieron que el Financial Times era un 'mal menor' y continuaron atacando a otras compañías de medios.

Métodos para detener los ataques internos de suplantación de identidad

Un primer paso para reducir los ataques internos de phishing pasa por implementar sistemas de autenticación multifactorial (MFA) para reducir el riesgo de que un atacante obtenga el control de las credenciales de la cuenta robada. Pero aun teniendo la MFA habilitada, pueden producirse ataques internos de phishing si el dispositivo de un usuario está comprometido con malware. De lo que muchas personas no se dan cuenta es que las soluciones de seguridad para el gateway, que analizan el tráfico del correo electrónico entrante y saliente de SMTP, no ven el email interno. Para escanear estos correos internos, se puede utilizar una solución basada en un registro diario que se integre con su servicio de correo o servidor de correo. Las mejores herramientas pueden buscar todo tipo de amenazas en el correo electrónico al escanear el contenido del email, archivos adjuntos y URL.

Soluciones basadas en registro

El primer método es emplear la función de registro diario de los sistemas de correo electrónico para enviar una copia de cada email interno a un servicio de seguridad que lo analizará offline. Este método es bueno para detectar ataques, pero no para detenerlos. Algunos servicios de seguridad basados en el registro diario pueden utilizar las herramientas de Exchange para eliminar un correo electrónico después del análisis. Sin embargo, mientras se realiza el análisis, que podría durar unos cinco minutos si se necesita sandboxing, el usuario sigue teniendo acceso al email y a los archivos adjuntos. Y si el archivo adjunto se trataba de un ransomware, como Teslacript que cifra 10.000 archivos en 40 segundos, el análisis puede ser demasiado tarde.

Soluciones de servicio integradas

Las soluciones de Servicio Integradas resuelven el problema del acceso de los usuarios durante el análisis mediante la integración directa con el sistema de correo utilizando una API. La API alerta a la solución de seguridad de que ha llegado un email y puede ocultar el correo a los usuarios hasta que se complete el análisis. Las integraciones de servicios on-premise están disponibles como software para servidores Microsoft Exchange e IBM Domino. Las soluciones basadas en API también están disponibles para sistemas de correo electrónico en la nube, como Microsoft Office 365, si el proveedor pone las API disponibles para las soluciones de seguridad.

Soluciones de Trend Micro

Trend Micro ha protegido contra las amenazas de email internas desde 1997 y continúa ofreciendo nuevas mejoras tecnológicas. Analiza el malware, las URL maliciosas y la innovadora tecnología XGen anti-BEC también puede buscar emails internos de fraude. ScanMail está disponible para proteger los servidores de correo electrónico de Microsoft Exchange e IBM Domino en las instalaciones física. Office 365 está protegido por la solución basada en API, Cloud App Security, que ha detectado seis millones de amenazas de alto riesgo durante los últimos dos años y que eludieron la seguridad nativa de Office 365. Cloud App Security está disponible como solución independiente o junto con la protección de gateway antes de la entrega en Smart Protection for Office 365.