Los ciberdelincuentes ocultan ‘mineros’ en apps aparentemente legítimas

Los investigadores de Kaspersky Lab han descubierto que los cibercriminales están prestando cada vez más atención al software malicioso de minería de criptomonedas en usuarios de dispositivos móviles. Y no sólo utilizan malware, sino también herramientas que esconden funcionalidades de minería en aplicaciones de fútbol y VPN con el fin sacar provecho, sin que las víctimas sean conscientes.

La gran popularidad y el ascenso de la minería de criptomonedas no han pasado desapercibidos para estos cibercriminales que siempre buscan nuevas formas de incrementar sus beneficios económicos, están al día. Sin embargo, no usan únicamente malware de minería. Los analistas de Kaspersky Lab han encontrado evidencias muestran que los cibercriminales están incorporando capacidades de minería en aplicaciones legítimas, distribuyéndolas bajo la apariencia de apps para la redifusión de partidos de fútbol y VPN, con Brasil y Ucrania a la cabeza de sus víctimas.

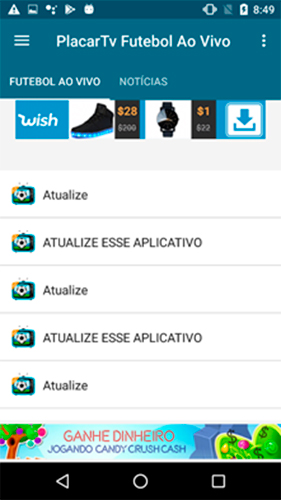

Según Kaspersky Lab, los “mineros legítimos” más populares son las aplicaciones para la redifusión de fútbol. Su función principal es la de transmitir vídeos de fútbol a la vez que, discretamente, minan criptomonedas. Para ello, los desarrolladores utilizaron el minero Coinhive JavaScript. Cuando los usuarios inician la transmisión, la aplicación abre un archivo HTML que tiene incrustado el minero JavaScript, apropiándose de toda la potencia de la CPU para la minería de la criptomenda Monero. Las aplicaciones se distribuyeron a través de Google Pay Store, y la aplicación más popular llegó a descargarse más de 100.000 veces. Casi todas estas descargas (90%) tuvieron su origen en Brasil.

Los cibercriminales están incorporando capacidades de minería en aplicaciones legítimas, distribuyéndolas bajo la apariencia de apps para la redifusión de partidos de fútbol.

Las aplicaciones legítimas, responsables de las conexiones VPN, se sitúan como el segundo objetivo para los mineros maliciosos. Una VPN es una red privada virtual a través de la cual los usuarios pueden acceder a recursos web que, de otro modo, no estarían disponibles debido a restricciones locales. Kaspersky Lab identificó que el minero Vilny.net era capaz de monitorizar la carga de la batería y la temperatura del dispositivo con el fin de utilizarlos para obtener más dinero con menor con menor riesgo para los dispositivos atacados. La aplicación descarga un ejecutable desde servidor y lo inicia en un segundo plano. Vilny.net fue descargado en más de 50.000 ocasiones, en su mayoría por usuarios de Ucrania y Rusia.

Según Kaspersky Lab, sus productos de detectan con éxito estas aplicaciones como herramientas peligrosas.

“Nuestros análisis muestran que los autores de mineros maliciosos están incrementando sus recursos y desarrollando nuevas tácticas y enfoques para llevar a cabo una minería de cripto monedas más eficiente. Para conseguir sus objetivos, están utilizando aplicaciones temáticas legítimas con soluciones de minería. Gracias a ellas, pueden aprovecharse de cada usuario en dos ocasiones, la primera mediante un anuncio, y la segunda mediante una minería discreta”, afirma Roman Unuchek, analista de seguridad de Kaspersky Lab.

Los analistas de Kaspersky Lab aconseja tomar las siguientes medidas para proteger dispositivos y la información privada contra posibles ciberataques:

- Deshabilitar la capacidad de instalar aplicaciones desde otras fuentes que no sean las tiendas oficiales de aplicaciones.

- Mantener actualizada la versión del sistema operativo del dispositivo, reduciendo así las posibles vulnerabilidades en el software y la posibilidad de ser atacado.

- Instalar una solución de seguridad probada para proteger los dispositivos ante ciberataques.

Para obtener más información sobre el desarrollo de los mineros móviles, puedes leer el blog de la compañía en Securelist.com