Crear un flujo de información sin fronteras desde la maquinaria a la empresa de manera segura

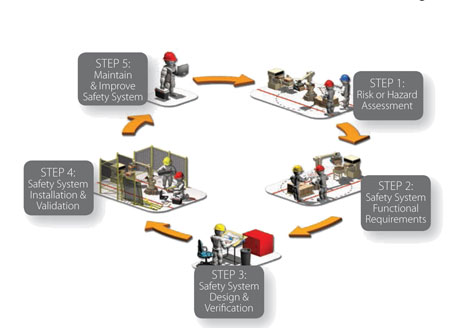

La protección de los activos industriales requiere un enfoque por capas que ayude a mitigar los diversos tipos de amenazas de seguridad, tanto internos como externos. También necesita un enfoque integral —que se extienda más allá de la máquina autónoma para incluir datos, políticas y procedimientos—, con el fin de ayudar a abordar la gran cantidad de personas, procesos y riesgos de seguridad relacionados con la tecnología.

Los OEM pueden tomar medidas para integrar de forma segura la maquinaria en una red de la planta, proteger la propiedad intelectual a nivel de la máquina, y permitir el acceso remoto seguro a sus clientes.

Adoptar un enfoque de ‘defensa en profundidad’

Los dispositivos que están dentro de una máquina y una planta necesitan hablar unos con otros, así como éstos a nivel de empresa, para ayudar a las organizaciones a comprender mejor los complejos procesos de fabricación. El uso de una infraestructura de red unificada basada en Protocolo de Internet (IP) estándar sin modificar ayuda a crear un flujo continuo de información, pero también requiere proteger los activos industriales de los riesgos de seguridad.

Esto precisa un enfoque de seguridad de ‘defensa en profundidad’, que se basa en la idea de que cualquier punto de la protección puede, y probablemente será, derrotado. Este enfoque requiere múltiples capas de defensa para ayudar a asegurar una debilidad o un defecto en una capa que puede ser protegida por la fuerza, las capacidades o las nuevas variables introducidas a través de otras capas de seguridad.

La seguridad de ‘defensa en profundidad’ se centra en la seguridad física, de la red, del ordenador, de la aplicación y del dispositivo. Los OEM pueden construir estas capas de seguridad en la maquinaria. Los mecanismos de seguridad físicos incluyen guardias y puertas, y una estructura de seguridad de red con cortafuegos, detección de intrusos y sistemas de prevención (IDS/IPS), así como switches y routers gestionados.

Las vulnerabilidades de software pueden proporcionar una ruta fácil para que los intrusos puedan acceder a los sistemas de automatización. Los OEM pueden utilizar los avances en protección informática (por ejemplo, software antivirus o listas blancas de aplicaciones) para ayudar a salvaguardar a los clientes contra los accesos no deseados.

Los ordenadores de la planta, tales como un HMI o equipos industriales, son susceptibles a los riesgos del malware, incluyendo virus y troyanos. Las prácticas de utilizar parches de software pueden trabajar en concierto con el endurecimiento de las técnicas para ayudar a dirigir otros riesgos informáticos.

Restringir el acceso a datos valiosos

La creación de políticas que controlan la interacción humana con los sistemas de los usuarios finales puede ayudar a prevenir el robo de información, tanto si los usuarios son internos o externos, y están in situ o en remoto.

El uso de herramientas de software, tales como FactoryTalk Security, permite a los usuarios finales centralizar el control de autenticación y acceso mediante la verificación de la identidad de cada usuario que intenta entrar en el sistema de automatización. El software se comunica con la plataforma de servicios FactoryTalk Directory para determinar lo que al usuario le está y no le está permitido hacer con ese software y concede o niega la petición de cada cual para realizar acciones concretas.

Proporcionar acceso remoto seguro

Con los procedimientos de seguridad adecuados y los sistemas arquitectónicos in situ, la monitorización remota a través de redes de estándares abiertos puede proporcionar a los OEM y sus clientes una capacidad sin precedentes para supervisar de forma remota las operaciones, realizar diagnósticos en tiempo real y reducir los costes de mantenimiento.

Muchas organizaciones están utilizando cloud para permitir la monitorización de las operaciones de fabricación 24/7 en virtualmente cualquier escala. Trasladar el acceso remoto y el soporte a la nube, a través de una conexión segura EtherNet/IP, ayuda a los fabricantes de maquinaria a monitorizar el rendimiento y enviar rápidamente datos críticos a la persona apropiada.

Para más información sobre la última edición de Asuntos de Seguridad visitar el siguiente enlace.