El panorama de amenazas IIoT: Asegurando industrias conectadas

Dicho esto, algunos componentes del sistema industrial pueden no estar totalmente preparados para el cambio. Los dispositivos industriales destinados a prosperar en entornos aislados están expuestos y son empujados fuera de los límites para los que fueron diseñados originalmente, y es posible que no tengan suficiente seguridad para protegerse contra estas nuevas amenazas.

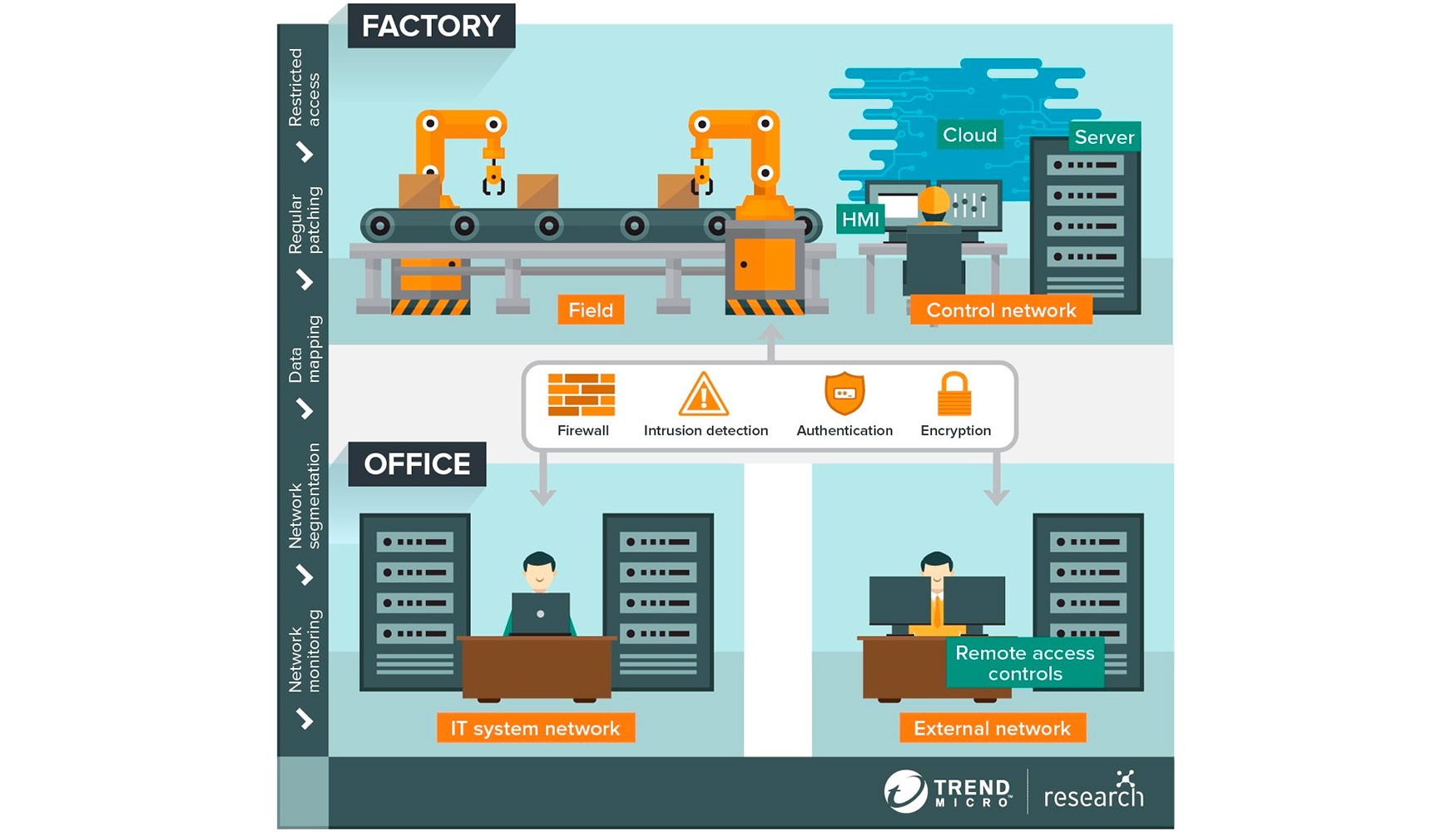

Existen muchos entornos 'smart', pero nos adentraremos en el de las fábricas inteligentes para examinar las amenazas predominantes a las que se enfrenta el IIoT.

Las fábricas inteligentes están expuestas a compromisos ya que puede haber dificultades para que los sistemas OT se mantengan al día con las TI. Algunos de ellos pueden atribuirse a una configuración errónea y a componentes obsoletos en los endpoints y el software heredado, cuyos parches y actualizaciones pueden no estar fácilmente disponibles o a que ya no tienen soporte. La aplicación de parches a esos componentes esenciales del sistema puede parar las líneas de producción.

Los Sistemas de Control Industrial (ICS) que fueron diseñados para entornos aislados pueden no tener medidas de ciberseguridad aptas para una mayor exposición. Además, las vulnerabilidades de los protocolos de comunicación como Modbus y Profinet carecen de la disponibilidad para autenticar a los usuarios y detectar comportamientos inusuales. La integración de sistemas de diferentes proveedores, que tienen distintos niveles de capacidades de seguridad, también podría exponer a la organización a las amenazas IIoT.

Éstas pueden dar lugar a riesgos como la fuga de IP, que podría permitir robar datos confidenciales o secretos de negocio, el espionaje industrial y el sabotaje de la producción que puede desencadenar accidentes físicos. Y, como se ha observado en el experimento del honeypot de una smart factory de Trend Micro, las fábricas inteligentes vulnerables atraen a agentes de amenazas que pueden ofrecer una variedad de peligros, como mineros de criptomoneda, ataques de ransomware, actividades de reconocimiento y paradas de sistemas.

Hay varias recomendaciones para evitar esas amenazas. Una es mantener el software heredado mediante la aplicación de parches en tramos, si es posible, para evitar la sobrecarga del sistema o la interrupción de las operaciones. Otra es evaluar los riesgos de seguridad de cada dispositivo para ver qué partes del sistema deben priorizarse en términos de seguridad. Esto incluye la segmentación de la red y el principio del menor privilegio. La auditoría de las conexiones entre los dispositivos de TI y OT debe hacerse para eliminar las conexiones innecesarias -o potencialmente arriesgadas-. También deben configurarse los parámetros de seguridad y habilitarse métodos de autenticación adicionales.

Trend Micro TippingPoint Threat Protection System protege contra vulnerabilidades conocidas, desconocidas y no descubiertas.

Los fabricantes de dispositivos IoT también pueden integrar Trend Micro IoT Security con dispositivos IoT, apps móviles, apps web y gateways IoT. Para la detección de ataques dirigidos, ransomware y amenazas avanzadas, se recomienda Trend Micro Deep Discovery Inspector.

Conclusión

La interconexión que brinda IIoT permite procesos más rápidos y eficientes, pero también puede exponer a las industrias a amenazas. Ninguna parte de ningún sistema debe quedar expuesta a tales peligros, ya que los atacantes pueden hacer mucho daño incluso desde un único punto de entrada no seguro.