El 63% de las empresas ciberatacadas no contaban con autenticación multifactor en 2024

Un nuevo informe de Sophos revela preocupantes tendencias sobre la ciberseguridad en 2024. Según el Active Adversary Report, el 63% de las empresas que fueron víctimas de ciberataques no contaban con autenticación multifactor (MFA), lo que supone un incremento significativo respecto al 22% registrado en 2022. Este dato subraya la creciente vulnerabilidad de las organizaciones que no implementan medidas básicas de protección ante las amenazas cibernéticas.

El informe, basado en más de 400 incidentes gestionados por Sophos, señala que las credenciales comprometidas continúan siendo la principal causa de los ataques, representando el 41% de los casos. Esta tendencia ha permanecido estable durante dos años consecutivos, lo que destaca la persistencia de los ciberdelincuentes en explotar credenciales de acceso para infiltrarse en redes corporativas. El acceso a través de servicios remotos externos, como VPN o firewalls, sigue siendo el punto de entrada más utilizado, con un 71% de los ataques iniciados por esta vía. En el 79% de los casos, la vulnerabilidad se originó debido a credenciales comprometidas.

Uno de los hallazgos más alarmantes del informe es la rapidez con la que los atacantes avanzan una vez que han obtenido acceso. En los casos de ransomware, exfiltración y extorsión de datos, el tiempo medio desde el inicio del ataque hasta la filtración de los datos fue de solo 72,98 horas (aproximadamente tres días). Además, el tiempo promedio para que los atacantes sean detectados una vez que los datos han sido exfiltrados se redujo a 2,7 horas.

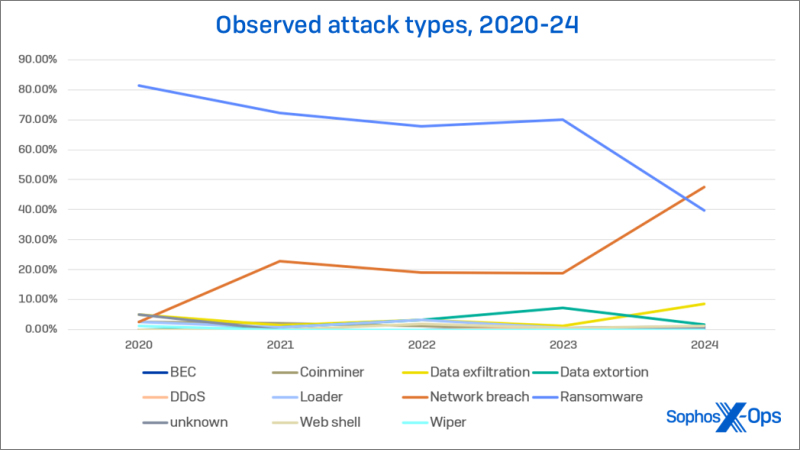

En cuanto a los tipos de ataque más comunes, el informe destaca que Akira fue el grupo de ransomware más prevalente en 2024, seguido por Fog y LockBit, a pesar de las acciones judiciales que llevaron al desmantelamiento de este último. Los ataques de ransomware también mostraron un patrón interesante, ya que el 84% de los archivos binarios de ransomware fueron lanzados fuera del horario laboral local, lo que demuestra la capacidad de los atacantes para operar durante las horas en las que las redes de las empresas son menos vigiladas.

Sophos también subraya la importancia de una vigilancia constante y una respuesta rápida. Según John Shier, CISO de campo de la compañía, las empresas que implementan un enfoque de supervisión proactiva pueden detectar y neutralizar los ataques con mayor rapidez, mejorando significativamente los resultados de la respuesta a incidentes.

El informe también señala que los atacantes son capaces de tomar el control de sistemas críticos en un tiempo sorprendentemente corto. En promedio, los ciberdelincuentes tardan solo 11 horas desde su primer intento hasta que logran comprometer un Directorio Activo, uno de los activos más importantes en las redes Windows, lo que les permite expandir el ataque rápidamente. Este hallazgo refuerza la necesidad de que las empresas refuercen sus protocolos de seguridad desde el primer momento de la intrusión.

En cuanto a la detección de los ataques, los servicios gestionados de detección y respuesta (MDR) han demostrado ser una herramienta eficaz. El tiempo promedio de permanencia de un ataque en redes protegidas por MDR fue de solo tres días en casos de ransomware y de un día en aquellos sin actividad de ransomware, lo que resalta la importancia de contar con equipos especializados en la respuesta a incidentes.

Estos resultados recalcan la necesidad urgente de que las empresas adopten medidas de seguridad más estrictas, con especial énfasis en la autenticación multifactor y la vigilancia activa, para mitigar los riesgos de los ataques cibernéticos.