Las ciberamenazas son cada vez más avanzadas, más destructivas e imprevisibles

Fortinet, referente global en soluciones de ciberseguridad completas, automatizadas e integradas, ha desvelado las conclusiones del Informe Global de Amenazas de su equipo FortiGuard en el que alerta que el incremento de la automatización y la velocidad de los ataques demuestra que las estrategias de ciberdelincuencia persistentes son más avanzadas, más destructivas e imprevisibles. Además, la ampliación de la superficie de ataque por el modelo de trabajo y las TI híbridas es un punto que los ciberadversarios intentan explotar. Más Información sobre este informe y sus principales conclusiones en este blog.

Para Derek Manky, Chief, Security Insights & Global Threat Alliances en FortiGuard Labs “la ciberseguridad es una industria rápida y dinámica, pero los recientes eventos de amenazas muestran una velocidad sin precedentes en el desarrollo y ejecución de los ataques. Las nuevas y cambiantes técnicas de ataque abarcan toda la `kill chain´, pero especialmente en la fase de armamento, mostrando una evolución hacia una estrategia de ciberdelincuencia persistente más avanzada, más destructiva e impredecible. Para protegerse contra esta amplia gama de amenazas, las organizaciones necesitan implementar estrategias de prevención, detección y respuesta potenciadas por la IA y basadas en una arquitectura de malla de ciberseguridad que permita una integración mucho mayor y más automatización, así como una respuesta más rápida, coordinada y eficaz ante las amenazas a toda la red extendida.”

El informe Global de Amenazas de los expertos en ciberseguridad de Fortinet destacan las siguientes tendencias:

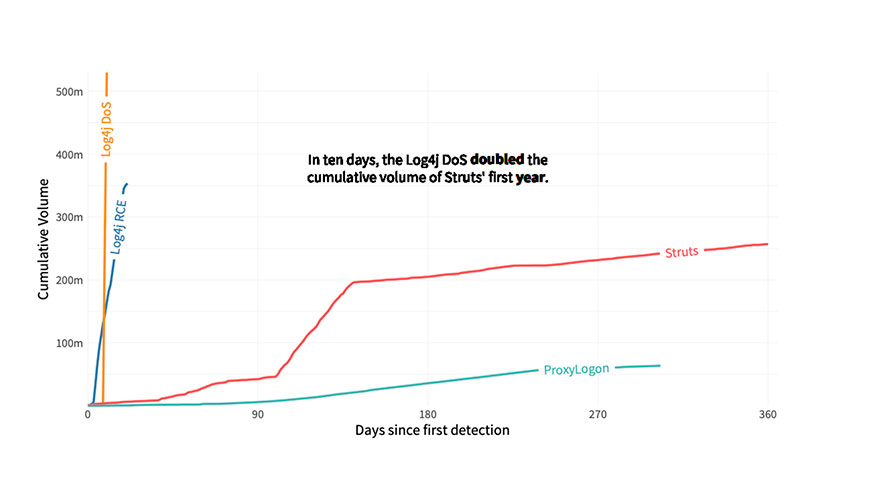

Log4j demuestra la dramática velocidad de explotación a la que se enfrentan las organizaciones: Las vulnerabilidades de Log4j que se produjeron a finales de 2021 demuestran el rápido aumento de la velocidad de explotación que los ciberdelincuentes intentan aprovechar en su beneficio. A pesar de haber surgido en la segunda semana de diciembre, la actividad de explotación se intensificó lo suficientemente rápido, en menos de un mes, como para convertirla en la detección de IPS más prevalente de toda la segunda mitad de 2021. Además, Log4j tuvo casi 50 veces el volumen de actividad en comparación con el conocido brote, ProxyLogon, que se produjo a principios de 2021.

La realidad es que, hoy en día, las organizaciones tienen muy poco tiempo para reaccionar o poner parches, dada la velocidad que los ciberadversarios están empleando para maximizar las nuevas oportunidades. Las organizaciones necesitan sistemas de prevención de intrusiones (IPS) basados en IA y ML, estrategias agresivas de gestión de parches y la visibilidad de la inteligencia de amenazas para priorizar las amenazas que se propagan más rápidamente y reducir el riesgo general.

El cibercrimen se dirige con rapidez a nuevos vectores en la superficie de ataque:

Algunas amenazas menores o de poca importancia tienen el potencial de causar mayores problemas en el futuro y deben ser vigiladas. Un ejemplo es el nuevo malware diseñado para explotar los sistemas Linux, a menudo en forma de binarios de formato ejecutable y enlazable (ELF). Linux se utiliza en los sistemas back-end de muchas redes y soluciones basadas en contenedores para dispositivos IoT y aplicaciones de misión crítica, y se está convirtiendo en un objetivo más popular para los atacantes. De hecho, la tasa de nuevas firmas de malware para Linux en el cuarto trimestre cuadruplicó la del primer trimestre de 2021, siendo la variante ELF Muhstik, el malware RedXOR e incluso Log4j ejemplos de amenazas dirigidas a Linux. La prevalencia de detecciones de ELF y otros programas maliciosos para Linux se duplicó durante 2021.

Este crecimiento en variantes y volumen sugiere que el malware para Linux forma parte cada vez más del arsenal de los adversarios. Linux debe ser protegido, supervisado y gestionado como cualquier otro dispositivo de la red con una protección, detección y respuesta avanzadas y automatizadas para los endpoints. Además, debe darse prioridad a la ciberhigiene para proporcionar una protección activa contra las amenazas a los sistemas que puedan verse afectados por amenazas de baja intensidad.

Las tendencias de las redes de bots muestran una evolución más sofisticada de los métodos de ataque: Las tendencias de las amenazas demuestran que las redes de bots están evolucionando para adoptar técnicas de ataque cibercriminales más nuevas y evolucionadas. En lugar de ser principalmente monolíticas y centradas sobre todo en ataques DDoS, las redes de bots son ahora vehículos de ataque polivalentes que aprovechan una variedad de técnicas de ataque más sofisticadas, incluido el ransomware. Por ejemplo, los actores de las amenazas, incluidos los operadores de redes de bots como Mirai, integraron exploits para la vulnerabilidad Log4j en sus kits de ataque. Además, se rastreó la actividad de las redes de bots asociada a una nueva variante del malware RedXOR, que tiene como objetivo los sistemas Linux para la exfiltración de datos. Las detecciones de redes de bots que distribuyen una variante del malware RedLine Stealer también aumentaron a principios de octubre y se transformaron para encontrar nuevos objetivos utilizando un archivo con temática COVID.

Para proteger las redes y las aplicaciones, las organizaciones deben implementar soluciones de acceso de confianza cero para proporcionar los mínimos privilegios de acceso, especialmente para asegurar los endpoints y los dispositivos IoT que entran en la red, así como capacidades de detección y respuesta automatizadas para supervisar el comportamiento anómalo.

Las tendencias del malware muestran que los ciberdelincuentes maximizan el 'todo a distancia': La evaluación de la prevalencia de las variantes de malware por región revela un interés sostenido de los ciberadversarios por maximizar el vector de ataque del teletrabajo y educación online. En particular, prevalecen varias formas de malware basado en el navegador. Este suele adoptar la forma de señuelos de phishing o scripts que inyectan código o redirigen a los usuarios a sitios maliciosos. Las detecciones específicas varían según las regiones del mundo, pero pueden agruparse en gran medida en el aprovechamiento de tres amplios mecanismos de distribución: Los ejecutables de Microsoft Office (MSExcel/, MSOffice/), los archivos PDF y los scripts del navegador (HTML/, JS/).

Estas técnicas siguen siendo una forma muy popular de que los ciberdelincuentes se aprovechen del deseo de la gente de conocer las últimas noticias sobre la pandemia, la política, los deportes u otros titulares, para luego encontrar vías de entrada a las redes corporativas. Como el trabajo y el aprendizaje híbridos siguen siendo una realidad, hay menos capas de protección entre el malware y las posibles víctimas. Las organizaciones deben adoptar un enfoque de “trabajo desde cualquier lugar” para su seguridad, desplegando soluciones capaces de seguir, habilitar y proteger a los usuarios sin importar dónde se encuentren. Necesitan una seguridad avanzada en el enpoint (EDR) combinada con soluciones de acceso de confianza cero, incluyendo ZTNA. La SD-WAN segura también es fundamental para garantizar una conectividad WAN segura para la red ampliada.

La actividad del ransomware sigue siendo alta, continúa y más destructiva: Los datos de FortiGuard Labs revelan que el ransomware no ha disminuido desde los niveles máximos del año pasado y que, por el contrario, su sofisticación, agresividad e impacto están aumentando. Los actores de las amenazas siguen atacando a las organizaciones con una variedad de cepas de ransomware nuevas y ya vistas, dejando a menudo un rastro de destrucción. El ransomware antiguo se actualiza y mejora activamente, a veces con malware wiper incluido, mientras que otro ransomware está evolucionando para adoptar modelos de negocio de Ransomware-as-Service (RaaS). RaaS permite a más actores de amenazas aprovechar y distribuir el malware sin tener que crear el ransomware ellos mismos. FortiGuard Labs observó un nivel consistente de actividad maliciosa que involucra múltiples cepas de ransomware, incluyendo nuevas versiones de Phobos, Yanluowang y BlackMatter. Los operadores de BlackMatter afirmaron que no atacarían a organizaciones del sector sanitario y otros sectores de infraestructuras críticas, pero lo hicieron de todos modos.

Los ataques de ransomware siguen siendo una realidad para todas las organizaciones, independientemente de su sector o tamaño. Las organizaciones deben adoptar un enfoque proactivo con visibilidad, análisis, protección y corrección en tiempo real, junto con soluciones de acceso de confianza cero, segmentación y copias de seguridad periódicas de los datos.

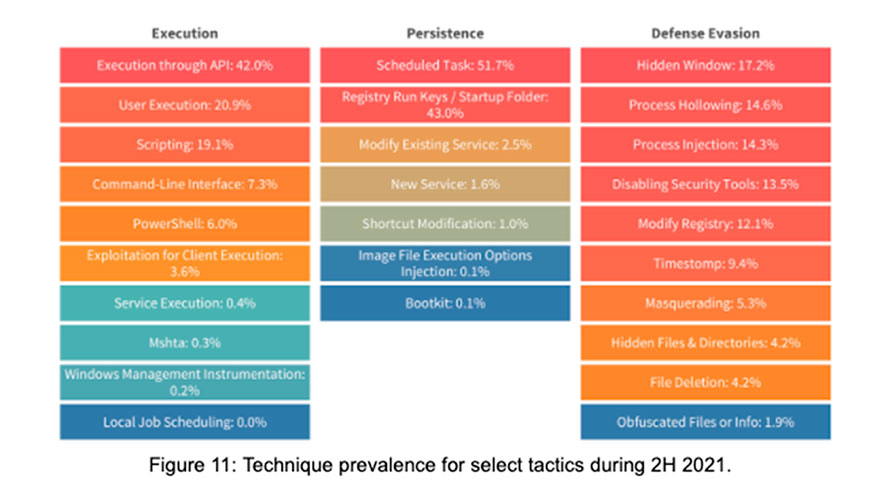

Un conocimiento más profundo de las técnicas de ataque puede ayudar a detener a los delincuentes con mayor rapidez: Analizar los objetivos de ataque de los adversarios es importante para poder alinear mejor las defensas a la velocidad de las cambiantes técnicas de ataque. Para observar los resultados maliciosos de varios ataques, FortiGuard Labs analizó la funcionalidad del malware detectado detonando las muestras de malware recogidas a lo largo del año. El resultado fue una lista de las tácticas, técnicas y procedimientos (TTPs) individuales que el malware habría logrado si las cargas útiles del ataque se hubieran ejecutado. Esta información muestra que detener a un adversario antes es más importante que nunca, y que centrándose en un conjunto de esas técnicas identificadas, en algunas situaciones una organización podría cerrar eficazmente los métodos de ataque de un malware. Por ejemplo, las tres principales técnicas para la fase de “ejecución“representan el 82% de la actividad. Las dos técnicas principales para obtener un punto de apoyo en la fase de”persistencia” representan casi el 95% de la funcionalidad observada. Aprovechar este análisis puede tener un efecto dramático en la forma en que las organizaciones priorizan sus estrategias de seguridad para maximizar su defensa.

Protección frente a los ciberataques rápidos y sofisticados: A medida que los ataques siguen desarrollándose en sofisticación y abarcan toda la superficie de ataque a una velocidad cada vez mayor, las organizaciones necesitan soluciones diseñadas para interoperar en lugar de funcionar de forma aislada. La protección contra las técnicas de ataque en evolución requerirá soluciones más inteligentes que sepan cómo incorporar información sobre amenazas en tiempo real, detectar patrones y huellas de amenazas, correlacionar cantidades masivas de datos para detectar anomalías e iniciar automáticamente una respuesta coordinada. Los productos puntuales deben ser sustituidos por una plataforma de malla de ciberseguridad que proporcione una gestión centralizada, automatización y soluciones integradas que funcionen de forma concertada.

Metodología del Índice Global de Amenazas

El último informe ‘Fortinet Global Threat Landscape’ analiza la inteligencia colectiva de FortiGuard Labs, extraída de la amplia gama de sensores de Fortinet diseminados por todo el mundo durante el segundo semestre de 2021. De manera similar como el marco ATT&CK de MITRE clasifica las tácticas, técnicas y procedimientos de los adversarios, con las tres primeras agrupaciones que abarcan el reconocimiento, el desarrollo de recursos y el acceso inicial, el Índice Global de Amenazas de FortiGuard Labs aprovecha este modelo para describir cómo los actores de las amenazas encuentran vulnerabilidades, construyen infraestructuras maliciosas y explotan sus objetivos. El informe también proporciona perspectivas globales y regionales.