El ciclo de vida de un servidor (Cloud) comprometido

José de la Cruz, director técnico de Trend Micro Iberia

26/10/2020Es importante señalar que, a los ciberdelincuentes, les resulta indiferente la ubicación del servidor a atacar, ya sea cloud u on-premise. Para un cibercriminal, cualquier servidor que esté expuesto o sea vulnerable es un blanco fácil.

Servidores en la nube vs servidores on-premise

A los ciberdelincuentes no les importa dónde se encuentran los servidores. Pueden aprovechar el almacenamiento, los recursos de computación o robar datos sin importarles el tipo de servidor al que accedan. Aquello que esté más expuesto probablemente será explotado.

A medida que la transformación digital continúa y potencialmente se acelera para permitir el trabajo remoto, los servidores en la nube tienen más probabilidades de estar expuestos. Por desgracia, muchos equipos de TI no están preparados para proporcionar el mismo nivel de protección en servicios cloud que proporcionarían en servicios on-premise.

Como nota adicional, queremos enfatizar que este escenario se aplica solo a las instancias en la nube que replican la capacidad de almacenamiento o procesamiento de un servidor on-premise.

Cuando hablamos de containers o de funciones serverless, estos no serán víctimas de este mismo tipo de compromiso. Además, si el atacante compromete la cuenta en la nube, en lugar de una sola instancia en ejecución, nos encontraríamos ante un tipo de ataque completamente diferente, ya que podrían utilizar recursos computacionales adicionales bajo demanda. No obstante esta posibilidad no forma parte del alcance cubierto por este artículo.

José de la Cruz, director técnico de Trend Micro Iberia.

Indicadores de ataque

Muchos equipos de seguridad y TI no monitorizan los primeros indicios de un potencial ataque. No obstante, antes de sufrir el impacto de un ataque (ej.: cifrado de archivos mediante ransomware), existen indicadores que podrían alertarnos de una potencial brecha.

Si un servidor está comprometido y se utiliza para el minado de criptomonedas (también conocido como cryptojacking), este puede ser uno de los mayores indicadores de compromiso existentes. El descubrimiento de malware de tipo cryptominer que se ejecuta en cualquier servidor debería dar lugar a que la empresa tome medidas inmediatas, inicie una investigación y active su plan de respuesta a incidentes para bloquear ese servidor.

Este indicador de compromiso (IoC) es significativo porque, si bien el malware cryptominer a menudo suele considerarse menos grave en comparación con otros tipos de malware, también se utiliza como táctica de monetización que puede ejecutarse en segundo plano mientras se vende el acceso al servidor para realizar más actividades maliciosas. Por ejemplo, el acceso podría venderse para su uso como servidor para hosting de actividades delictivas y ser utilizado para futuros ataques. En paralelo, se podría estar produciendo un robo de información personal (PII) para su posterior venta, o formar parte de una actividad de espionaje industrial o subastada para un posterior ataque dirigido.

Haciendo una analogía entre el malware cryptominer y los canarios utilizados tradicionalmente en las minas para detectar la presencia de un escape de gas, estos primeros podrían servirnos como alertas tempranas.

Ciclo de vida del ataque

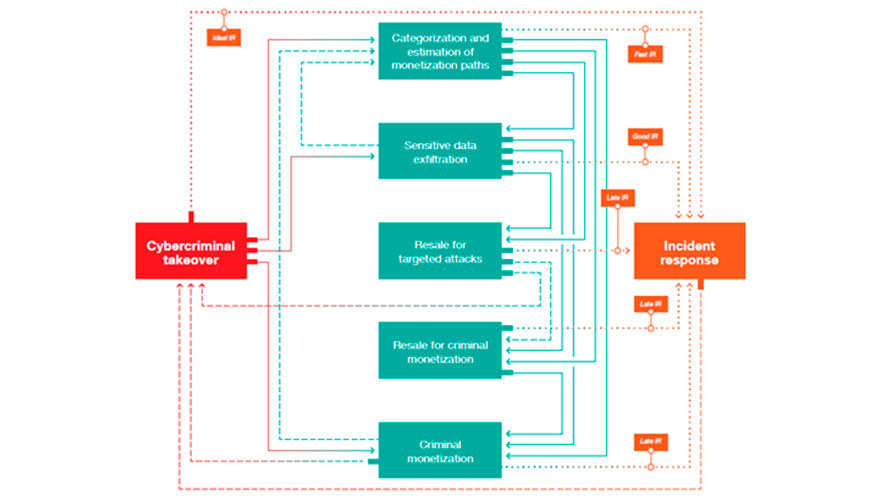

Los ataques a los servidores comprometidos siguen una ruta común:

- Compromiso inicial: en esta etapa, ya sea una instancia basada en la nube o un servidor local, el atacante compromete un servidor.

- Categorización de los activos: esta es la etapa de inventario. Aquí un atacante realiza su evaluación basada en preguntas como, ¿qué datos hay en ese servidor? ¿Existe la posibilidad de un movimiento lateral hacia algo más lucrativo? ¿Quién es la víctima?

- Filtración de datos sensibles: en esta fase, el atacante roba correos electrónicos corporativos, bases de datos de clientes y documentos confidenciales, entre otros. Esta etapa puede ocurrir en cualquier momento después de la categorización de los activos si los criminales logran encontrar algo valioso.

- Minado de criptomonedas: mientras el atacante busca un cliente para vender la infección, un ataque objetivo u otros medios de monetización, el minado de criptomonedas se utiliza para hacer dinero de forma encubierta.

- Reventa o uso para un ataque dirigido o una mayor monetización: en base a lo que el delincuente encuentre durante la categorización de activos, puede planear su propio ataque de ransomware dirigido, vender el acceso al servidor para el espionaje industrial o vender el acceso otra persona para obtener más beneficios económicos.

Ciclo de vida de monetización de un servidor comprometido

A menudo, el ransomware dirigido es la etapa final. En la mayoría de los casos, la categorización de los activos revela datos que son valiosos para la empresa pero no necesariamente valiosos para el espionaje.

Un profundo conocimiento de los servidores y la red permite a los ciberdelincuentes que están detrás de un ataque de ransomware dirigido golpear a la empresa donde más daño puede hacer. Estos criminales conocerían dónde residen los datos, si hay copias de seguridad de los mismos, y mucho más. Con un plano tan detallado de la organización en sus manos, los ciberdelincuentes pueden bloquear sistemas críticos y exigir rescates más altos.

Además, si bien un ataque de ransomware sería el problema urgente visible para que el defensor lo resuelva en un incidente de este tipo, el mismo ataque también podría indicar que algo mucho más grave ya ha ocurrido: el robo de los datos de la empresa, que debe ser tenido en cuenta en la planificación de la respuesta de la empresa. Más importante aún, cabe señalar que una vez que una empresa encuentra IoC relacionados con cryptojacking, detener al atacante en ese mismo momento podría ahorrar una cantidad de tiempo y dinero considerables en el futuro.

En última instancia, no importa dónde se almacenen los datos de una empresa, la seguridad en la nube híbrida es fundamental para prevenir este tipo de situaciones.